Investigadores de ciberseguridad han identificado una nueva variante del troyano bancario para Android, TrickMo, que cuenta con capacidades mejoradas para evadir el análisis y desplegar pantallas de inicio de sesión falsas con el fin de robar las credenciales bancarias de las víctimas.

“Los mecanismos incluyen el uso de archivos ZIP malformados junto con JSONPacker”, señalaron los investigadores de seguridad de Cleafy, Michele Roviello y Alessandro Strino. “Además, la aplicación se distribuye a través de un descargador que emplea los mismos mecanismos anti-análisis”.

“Estas características están diseñadas para evitar la detección y dificultar el análisis y la mitigación del malware por parte de los profesionales de la ciberseguridad”.

TrickMo, identificado por primera vez por CERT-Bund en septiembre de 2019, tiene un historial de atacar dispositivos Android, enfocándose particularmente en usuarios en Alemania para robar contraseñas de un solo uso (OTP) y otros códigos de autenticación de dos factores (2FA) para facilitar fraudes financieros.

Se cree que este malware dirigido a dispositivos móviles fue desarrollado por la extinta banda de cibercriminales TrickBot, que ha mejorado continuamente sus capacidades de ofuscación y anti-análisis para mantenerse fuera del radar.

Entre sus funciones se incluyen la capacidad de grabar la actividad de la pantalla, registrar pulsaciones de teclas, recopilar fotos y mensajes SMS, controlar remotamente el dispositivo infectado para llevar a cabo fraudes en el dispositivo (ODF), y aprovechar la API de servicios de accesibilidad de Android para realizar ataques de superposición HTML, así como ejecutar clics y gestos en el dispositivo.

La aplicación maliciosa descubierta por la empresa de ciberseguridad italiana se hace pasar por el navegador Google Chrome y, una vez instalada, solicita a la víctima que actualice los Servicios de Google Play mediante un clic en el botón Confirmar.

Si el usuario procede con la actualización, se descarga al dispositivo un archivo APK que contiene la carga útil de TrickMo, disfrazado como “Servicios de Google”. Posteriormente, se le solicita al usuario que habilite los servicios de accesibilidad para la nueva aplicación.

“Los servicios de accesibilidad están diseñados para ayudar a usuarios con discapacidades, brindándoles formas alternativas de interactuar con sus dispositivos”, explicaron los investigadores. “Sin embargo, cuando son explotados por aplicaciones maliciosas como TrickMo, estos servicios pueden otorgar un control amplio sobre el dispositivo”.

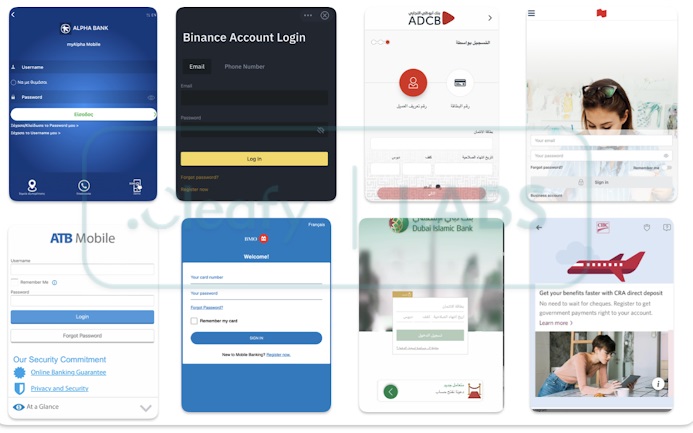

“Este acceso elevado permite a TrickMo realizar múltiples acciones maliciosas, como interceptar mensajes SMS, gestionar notificaciones para capturar u ocultar códigos de autenticación, y ejecutar ataques de superposición HTML para robar credenciales de usuario. Además, el malware puede ignorar las protecciones de teclas y aceptar permisos automáticamente, permitiendo su integración en las operaciones del dispositivo sin levantar sospechas”.

El abuso de los servicios de accesibilidad también le permite al malware desactivar funciones de seguridad clave y actualizaciones del sistema, conceder permisos automáticamente y evitar la desinstalación de ciertas aplicaciones.

Fuente: thehackernews.com