En este momento, CronUp está observando una explotación masiva de dispositivos Fortinet FortiNAC a través de la vulnerabilidad CVE-2022-39952.

Esta vulnerabilidad es crítica y clave para el ecosistema de Ciberseguridad de una organización, ya que en primera instancia, podría permitir el acceso inicial a la red corporativa. Se esperan nuevos ataques a raíz de este fallo de seguridad.

Ataques (In the Wild)

A continuación, presentamos tres ejemplos de ataques que hemos identificado hasta el momento.

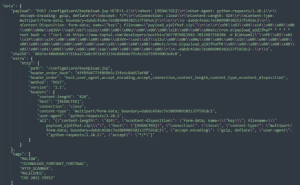

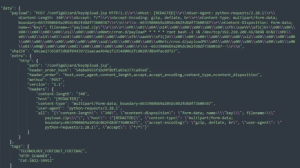

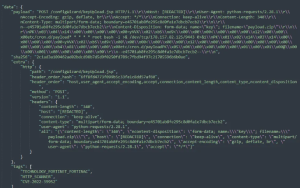

1.- El primer payload crea un Cron Job que genera una conexión hacia:

hxxps://www[.]toptal[.]com/developers/postbin/1677076011982-7012687558308 (+whoami)

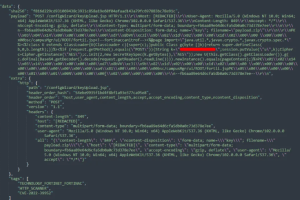

2.- El segundo payload también escribe un Cron Job que realiza una reverse shell hacia: 192.210.200.66:8088

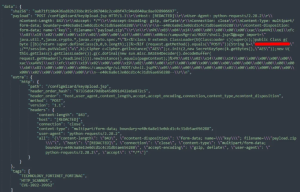

3.- El tercer ataque en progreso corresponde también a un Cron Job con reverse shell hacia: 178.157.82.125:9443

Actualización (23-02-2023)

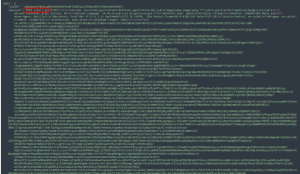

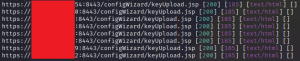

Hemos comenzado a detectar la instalación masiva de Webshells (backdoors) para el acceso posterior a los dispositivos comprometidos. A continuación, dos ejemplos de esto último.

4.- Webshell instalada en bsc/campusMgr/ui/ROOT/fortii.jsp recibe comandos por POST (Base64 > AES).

5.- Webshell instalada en bsc/campusMgr/ui/ROOT/shell.jsp recibe comandos por POST (Base64 > AES).

Luego de la instalación, los actores de amenaza se dirigen a la Webshell para ejecutar comandos e iniciar las primeras tareas de reconocimiento.

En un escaneo preliminar, pudimos identificar los primeros dispositivos comprometidos.

![]()

Origen de los ataques

Estas son algunas IPs que hemos observado como origen de los ataques:

67.162.86.247

71.244.240.154

81.206.230.210

103.117.101.108

146.70.95.156

162.216.140.18

169.150.227.151

176.58.102.105

193.176.86.172

194.126.177.37

fuente:cronup