Los cibercriminales pueden utilizar una nueva técnica de explotación llamada contrabando del Protocolo simple de transferencia de correo ( SMTP ) para enviar correos electrónicos falsificados con direcciones de remitente falsas y eludir las medidas de seguridad.

Timo Longin, consultor senior de seguridad de SEC Consult

“En un análisis reciente publicado el mes pasado,advirtió que los actores de amenazas podrían aprovechar servidores SMTP vulnerables en todo el mundo. Este método les permitiría enviar correos electrónicos maliciosos desde direcciones de correo electrónico falsas, desencadenando así ataques de phishing altamente dirigidos.”

SMTP, un protocolo esencial en el ámbito de las comunicaciones por correo electrónico, utiliza TCP/IP para enviar y recibir mensajes a través de redes. La conexión SMTP entre el cliente de correo electrónico y el servidor se establece para transmitir el contenido del correo electrónico. La vulnerabilidad en servidores SMTP añade una capa adicional de riesgo a la seguridad cibernética, según las advertencias de Longin”.

A continuación, el servidor confía en un componente llamado Agente de Transferencia de Correo (MTA) para verificar el dominio de la dirección de correo electrónico del destinatario. Si dicho dominio difiere del del remitente, el servidor consulta el Sistema de Nombres de Dominio (DNS) para encontrar el registro de Intercambiador de Correo (MX) asociado al dominio del destinatario, culminando así el intercambio de correo.

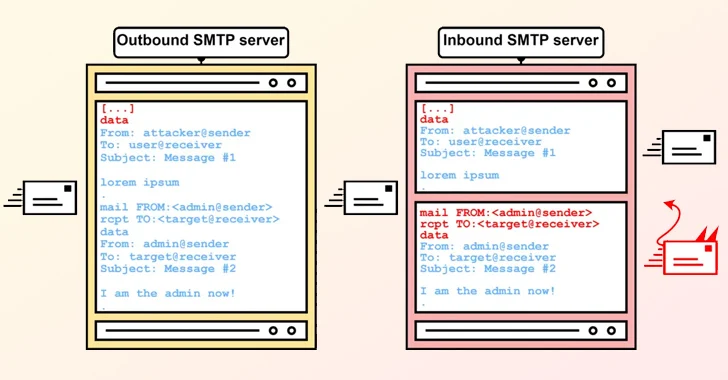

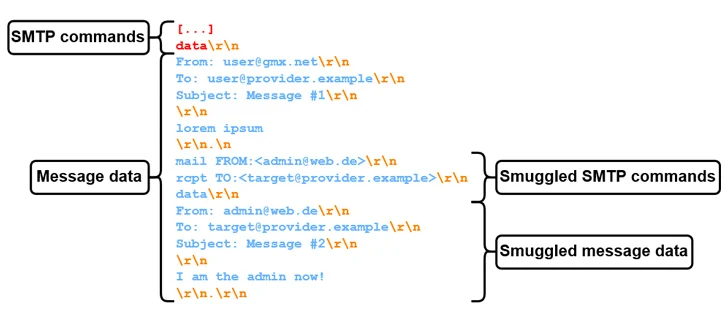

La esencia del contrabando SMTP radica en las inconsistencias surgidas cuando los servidores SMTP entrantes y salientes manejan las secuencias de fin de datos de manera dispar. Esta discrepancia potencialmente permite a los actores de amenazas evadir los datos del mensaje, “contrabandeando” comandos SMTP arbitrarios e incluso enviando mensajes separados.

Adoptando la táctica de un método de ataque conocido como “contrabando de solicitudes HTTP”, el cual se basa en aprovechar las discrepancias en la interpretación y procesamiento de los encabezados HTTP “Content-Length” y “Transfer-Encoding”, se introduce un concepto similar en el ámbito del contrabando SMTP. Esta técnica permite preludiar una solicitud ambigua frente a la cadena de solicitudes entrantes.

De manera específica, esta estrategia de contrabando SMTP explota vulnerabilidades en los servidores de mensajería de grandes empresas como Microsoft, GMX y Cisco, posibilitando el envío masivo de correos electrónicos fraudulentos que falsifican millones de dominios. Las implementaciones SMTP de Postfix y Sendmail también se ven afectadas por estas fallas de seguridad.

Esta técnica permite el envío de correos electrónicos falsificados que, en apariencia, provienen de remitentes legítimos, eludiendo así los controles establecidos para garantizar la autenticidad de los mensajes entrantes. Estos controles incluyen claves de dominio (DKIM), autenticación, informes y conformidad de mensajes basados en dominio (DMARC) y el Marco de políticas del remitente (SPF).

Aunque Microsoft y GMX han corregido los problemas identificados, Cisco sostiene que los hallazgos no constituyen una “vulnerabilidad”, sino una “característica”, y no planea cambiar la configuración predeterminada. En consecuencia, el contrabando SMTP entrante en Cisco Secure Email sigue siendo posible con las configuraciones predeterminadas.

Como medida de mitigación, SEC Consult aconseja a los usuarios de Cisco ajustar su configuración de “Limpiar” a “Permitir” para prevenir la recepción de correos electrónicos falsificados que podrían tener comprobaciones DMARC válidas.

Conclusión:

La amenaza emergente del contrabando SMTP revela una vulnerabilidad significativa en los servidores de mensajería, especialmente en implementaciones de Microsoft, GMX y Cisco, que permite a los atacantes enviar correos electrónicos falsificados con apariencia legítima. A pesar de las acciones correctivas de Microsoft y GMX, la postura de Cisco, que considera el problema como una “característica”, destaca la complejidad y la diversidad en las respuestas a esta nueva amenaza. La falta de uniformidad en las configuraciones predeterminadas expone a los usuarios a riesgos potenciales, y es crucial que las organizaciones tomen medidas para mitigar esta vulnerabilidad.

Recomendaciones:

- Actualización y Parches:

- Asegurarse de que todos los servidores de mensajería estén actualizados con los últimos parches de seguridad para abordar las vulnerabilidades conocidas.

- Configuraciones Seguras:

- Revisar y ajustar las configuraciones predeterminadas de servidores de mensajería, especialmente en productos como Cisco Secure Email, para mitigar el riesgo de contrabando SMTP.

- Implementar Medidas de Autenticación:

- Reforzar la autenticación utilizando claves de dominio (DKIM), SPF (Marco de políticas del remitente) y DMARC (Autenticación, Informes y Conformidad de Mensajes basados en Dominio) para verificar la autenticidad de los correos electrónicos.

- Concientización del Usuario:

- Educar a los usuarios sobre las amenazas de correos electrónicos falsificados y phishing para que estén alerta y eviten interactuar con mensajes sospechosos.

- Monitoreo Continuo:

- Establecer sistemas de monitoreo continuo para detectar patrones inusuales en el tráfico de correo electrónico y tomar medidas rápidas en caso de actividades sospechosas.

- Colaboración con Proveedores:

- Colaborar estrechamente con los proveedores de servicios de correo electrónico para obtener información actualizada sobre posibles amenazas y soluciones.

- Evaluación Regular de Configuraciones:

- Realizar evaluaciones periódicas de las configuraciones de seguridad y realizar ajustes según sea necesario para adaptarse a las cambiantes amenazas cibernéticas.

Adoptar estas recomendaciones ayudará a fortalecer las defensas contra el contrabando SMTP y mejorar la resiliencia de las infraestructuras de correo electrónico frente a posibles ataques.

fuente: thehackernews