Un actor de amenazas poco conocido, denominado GoldenJackal, ha sido vinculado a una serie de ataques cibernéticos dirigidos a embajadas y organizaciones gubernamentales, con el fin de infiltrarse en sistemas aislados. Estos ataques utilizan dos conjuntos de herramientas personalizadas para comprometer entornos altamente protegidos.

Entre las víctimas se encuentran una embajada del sur de Asia en Bielorrusia y una entidad gubernamental de la Unión Europea (UE), según informó ESET, una empresa de ciberseguridad eslovaca. El objetivo principal de GoldenJackal parece ser el robo de información confidencial, en particular de máquinas de alto perfil que podrían no estar conectadas a Internet.

Este grupo fue identificado por primera vez en mayo de 2023 por Kaspersky, quien detalló ataques a entidades gubernamentales y diplomáticas en Oriente Medio y el sur de Asia. Se cree que sus operaciones comenzaron al menos en 2019. Una de las características destacadas de sus intrusiones es el uso de un gusano llamado JackalWorm, que infecta unidades USB y distribuye un troyano llamado JackalControl.

A pesar de que no se ha logrado vincular de manera concluyente a un estado-nación específico, las herramientas utilizadas por GoldenJackal muestran similitudes tácticas con las empleadas en campañas de otros grupos de amenazas, como Turla y MoustachedBouncer, este último también implicado en ataques a embajadas en Bielorrusia.

ESET ha identificado rastros de GoldenJackal en la embajada del sur de Asia en Bielorrusia en 2019 y nuevamente en 2021, y destaca cómo el grupo ha actualizado y mejorado su conjunto de herramientas entre 2022 y 2024, particularmente contra una entidad gubernamental de la UE.

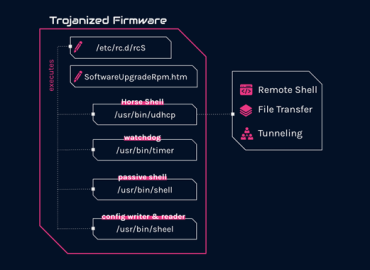

Conjuntos de herramientas y técnicas GoldenJackal ha logrado desarrollar y desplegar, en solo cinco años, dos conjuntos de herramientas distintas para comprometer sistemas con “espacio de aire”, una sofisticación poco común en este tipo de actores. Estos ataques han involucrado tres familias de malware, además de JackalControl:

- GoldenDealer: Envía archivos ejecutables al sistema aislado a través de unidades USB comprometidas.

- GoldenHowl: Puerta trasera modular que permite robar archivos, crear tareas programadas, cargar y descargar archivos y crear túneles SSH.

- GoldenRobo: Herramienta para recopilar archivos y exfiltrarlos.

En los ataques dirigidos a la entidad gubernamental de la UE, se ha identificado un conjunto completamente nuevo de herramientas, mayormente escritas en Go, que facilitan la recopilación de archivos desde unidades USB, su exfiltración y la propagación de malware a través de estos dispositivos.

Algunas de las herramientas utilizadas son:

- GoldenUsbCopy y su sucesor GoldenUsbGo: Monitorean unidades USB y copian archivos para exfiltración.

- GoldenAce: Propaga malware, incluida una versión liviana de JackalWorm.

- GoldenBlacklist y GoldenPyBlacklist: Procesan correos electrónicos de interés para su posterior exfiltración.

- GoldenMailer: Envía la información robada a los atacantes por correo electrónico.

- GoldenDrive: Sube información robada a Google Drive.

Método de ataque El proceso de ataque se activa cuando una unidad USB infectada se conecta a un sistema aislado. El malware GoldenDealer copia un componente desconocido al dispositivo extraíble y lo ejecuta en el sistema objetivo una vez que el dispositivo se conecta a un ordenador conectado a Internet. Después, la información recopilada por el malware se exfiltra a servidores controlados por los atacantes.

El malware también incluye herramientas como GoldenRobo, que permiten la transferencia de archivos desde el dispositivo USB al servidor del atacante, utilizando una utilidad legítima de Windows llamada “robocopy” para copiar los archivos.

ESET aún no ha encontrado un módulo específico para copiar archivos desde la computadora aislada de vuelta a la unidad USB, lo que deja una parte del proceso aún desconocida.

Conclusión La sofisticación de GoldenJackal, demostrado por su capacidad de implementar dos conjuntos de herramientas independientes en tan poco tiempo, muestra que este grupo es altamente avanzado y estratégico. Su enfoque en redes aisladas y la segmentación de los sistemas de sus objetivos evidencian una profunda comprensión de las medidas de seguridad que utilizan las víctimas, lo que los convierte en una amenaza significativa y sofisticada.

Fuente: thehackernews.com