Los piratas informáticos están explotando activamente una vulnerabilidad crítica parcheada recientemente en Control Web Panel (CWP), una herramienta para administrar servidores anteriormente conocida como CentOS Web Panel.

El problema de seguridad se identifica como CVE-2022-44877 y recibió una puntuación de gravedad crítica de 9,8 sobre 10, ya que permite que un atacante ejecute código de forma remota sin autenticación.

Código de explotación fácilmente disponible

El 3 de enero, el investigador Numan Türle de Gais Cyber Security, que había informado sobre el problema alrededor de octubre del año pasado, publicó un exploit de prueba de concepto (PoC) y un video que muestra cómo funciona.

Tres días después, los investigadores de seguridad notaron que los piratas informáticos explotaban la falla para obtener acceso remoto a sistemas sin parches y encontrar máquinas más vulnerables.

La versión 0.9.8.1147 de CWP se lanzó el 25 de octubre de 2022 para corregir CVE-2022-44877, que afecta a las versiones anteriores del panel.

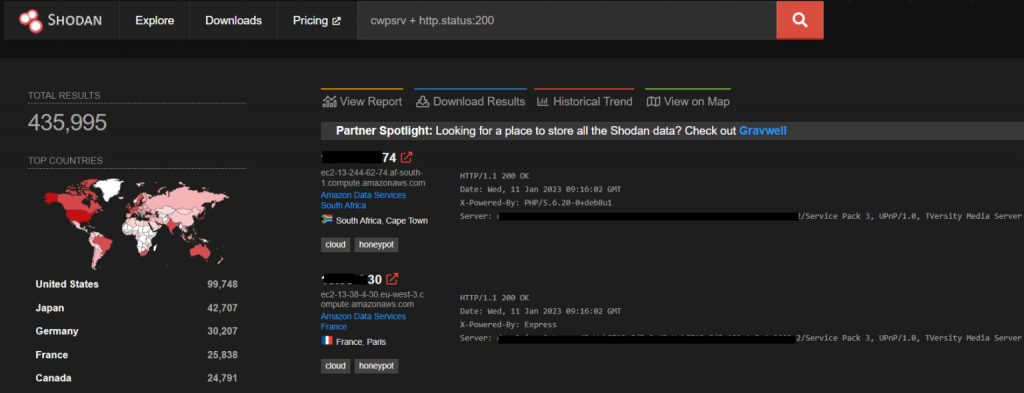

Un análisis técnico del código de explotación PoC está disponible en CloudSek, que realizó una búsqueda de servidores CWP en la plataforma Shodan y encontró más de 400 000 instancias CWP accesibles a través de Internet.

fuente de Internet: CloudSek

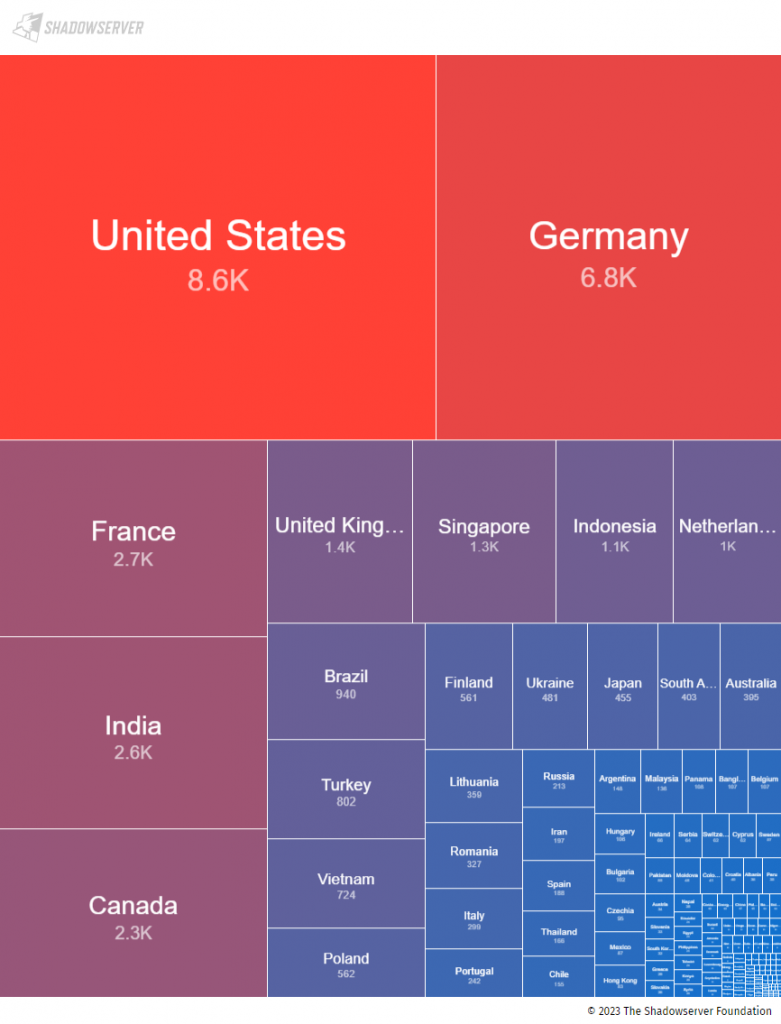

Los investigadores de la Fundación Shadowserver , que observaron la explotación de la vulnerabilidad, señalan que sus análisis detectan alrededor de 38 000 instancias de CWP todos los días.

Esta cifra no representa máquinas vulnerables sino la población vista por la plataforma.

fuente: The Shadowserver Foundation

La actividad maliciosa registrada por Shadowserver y compartida con BleepingComputer reveló que los atacantes están encontrando hosts vulnerables y explotando CVE-2022-44877 para generar una terminal para interactuar con la máquina.

En algunos ataques, los piratas informáticos utilizan el exploit para iniciar un shell inverso. Las cargas útiles codificadas se convierten en comandos de Python que llaman a la máquina del atacante y generan una terminal en el host vulnerable mediante el módulo pty de Python.

Otros ataques solo buscaban identificar máquinas vulnerables. No está claro si estos escaneos son realizados por investigadores o actores de amenazas que buscan encontrar máquinas para violar en una fecha posterior.

Parece que todos estos intentos de explotación se basan en la PoC pública original de Numan Türle, ligeramente modificada para adaptarse a las necesidades del atacante.

La empresa de investigación GreyNoise también observó varios ataques a hosts CWP sin parches desde direcciones IP en los Estados Unidos, Tailandia y los Países Bajos.

Aprovechar CVE-2022-44877 es fácil y con el código de explotación ya público, todo lo que los piratas informáticos tienen que hacer es encontrar objetivos vulnerables, una tarea de baja categoría.

Los administradores deben tomar medidas inmediatas y actualizar CWP a la última versión disponible , actualmente 0.9.8.1148 lanzada el 1 de diciembre de 2022.

fuente: bleepingcomputer