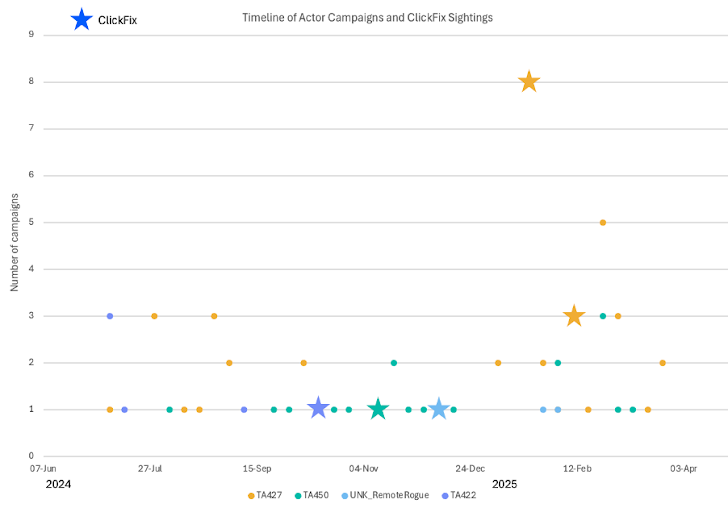

Varios grupos de hackers patrocinados por estados como Irán, Corea del Norte y Rusia han estado utilizando la táctica de ingeniería social ClickFix, cada vez más popular, para desplegar malware durante un período de tres meses, desde finales de 2024 hasta principios de 2025.

Las campañas de phishing que adoptan esta estrategia han sido atribuidas a grupos identificados como TA427 (también conocido como Kimsuky), TA450 (también conocido como MuddyWater), UNK_RemoteRogue y TA422 (también conocido como APT28).

ClickFix ha sido una técnica de acceso inicial asociada principalmente con grupos de ciberdelincuencia, aunque la efectividad del enfoque ha hecho que también sea adoptado por grupos estatales.

“La incorporación de ClickFix no está revolucionando las campañas llevadas a cabo por TA427, TA450, UNK_RemoteRogue y TA422, sino que está reemplazando las etapas de instalación y ejecución en las cadenas de infección existentes”, dijo la empresa de seguridad empresarial Proofpoint en un informe publicado hoy.

ClickFix, en resumen, se refiere a una técnica engañosa que induce al usuario a infectar su propia máquina siguiendo una serie de instrucciones para copiar, pegar y ejecutar comandos maliciosos, bajo el pretexto de resolver un problema, completar una verificación CAPTCHA o registrar su dispositivo.

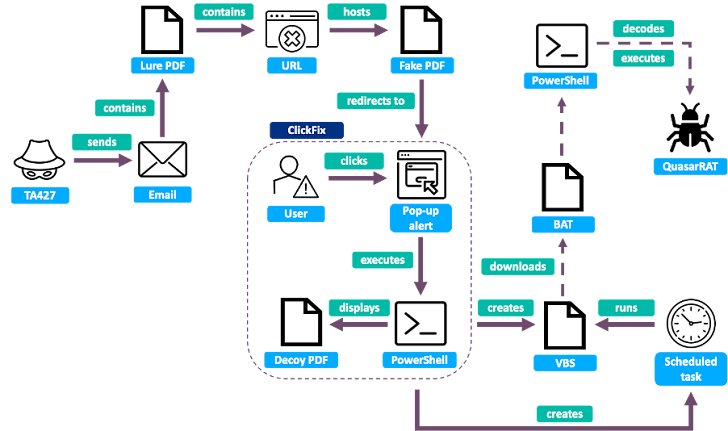

Proofpoint dijo que detectó por primera vez a Kimsuky utilizando ClickFix en enero y febrero de 2025 como parte de una campaña de phishing que apuntaba a personas en menos de cinco organizaciones del sector de think tanks.

“TA427 hizo el primer contacto con el objetivo mediante una solicitud de reunión de un remitente suplantado, enviada a objetivos tradicionales de TA427 que trabajan en temas relacionados con Corea del Norte”, dijo el equipo de investigación de Proofpoint.

“Después de una breve conversación para captar la atención del objetivo y generar confianza, como suele verse en las actividades de TA427, los atacantes dirigieron al objetivo a un sitio web controlado por ellos, donde lograron convencerlo de ejecutar un comando de PowerShell.”

La cadena de ataque, explicó la empresa, inició una secuencia de múltiples etapas que culminó con el despliegue de un troyano de acceso remoto (RAT) de código abierto llamado Quasar RAT.

El correo electrónico aparentaba provenir de un diplomático japonés y solicitaba al destinatario organizar una reunión con el embajador japonés en Estados Unidos. A lo largo de la conversación, los actores de amenazas enviaron un PDF malicioso que contenía un enlace a otro documento con una lista de preguntas que se discutirían durante la reunión.

Al hacer clic en el enlace, la víctima era dirigida a una página falsa que imitaba el sitio web de la Embajada de Japón, la cual le solicitaba registrar su dispositivo copiando y pegando un comando en el cuadro de diálogo “Ejecutar” de Windows para poder descargar el cuestionario.

“El comando de PowerShell de ClickFix obtiene y ejecuta un segundo comando de PowerShell alojado remotamente, que muestra al usuario el PDF señuelo mencionado anteriormente en la cadena (Questionnaire.pdf)”, indicó Proofpoint. “El documento afirmaba provenir del Ministerio de Asuntos Exteriores de Japón y contenía preguntas sobre proliferación nuclear y política en el noreste de Asia.”

Este segundo script de PowerShell está configurado para crear un script en Visual Basic que se ejecuta cada 19 minutos mediante una tarea programada. Este script, a su vez, descarga dos scripts por lotes (batch) que crean, decodifican y ejecutan la carga útil del Quasar RAT.

Cabe señalar que una variación de esta cadena de ataque ya había sido documentada por Microsoft en febrero de 2025.

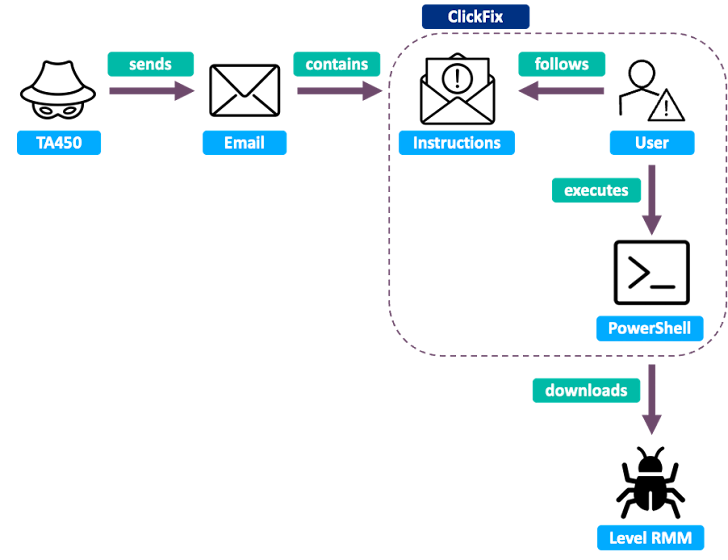

El segundo grupo patrocinado por un estado que adoptó la técnica ClickFix es MuddyWater, vinculado a Irán, el cual ha aprovechado esta táctica para instalar software legítimo de monitoreo y gestión remota (RMM) como Level, con el fin de mantener acceso persistente.

Los correos electrónicos de phishing, enviados el 13 y 14 de noviembre de 2024, coincidieron con las actualizaciones de Patch Tuesday de Microsoft. Estos correos se hacían pasar por una actualización de seguridad de Microsoft, solicitando a los destinatarios seguir instrucciones al estilo ClickFix para solucionar una supuesta vulnerabilidad.”Los atacantes aplicaron la técnica ClickFix persuadiendo al objetivo para que primero ejecutara PowerShell con privilegios de administrador y luego copiara y ejecutara un comando contenido en el cuerpo del correo”, explicó Proofpoint.

“El comando se encargaba de instalar software de monitoreo y gestión remota (RMM), en este caso Level, tras lo cual los operadores de TA450 abusaban de la herramienta para realizar espionaje y exfiltrar datos del equipo de la víctima.”

La campaña ClickFix de TA450 apunta a sectores de finanzas, gobierno, salud, educación y transporte en todo Medio Oriente, con énfasis en Emiratos Árabes Unidos (U.A.E.) y Arabia Saudita, así como también a objetivos en Canadá, Alemania, Suiza y Estados Unidos.

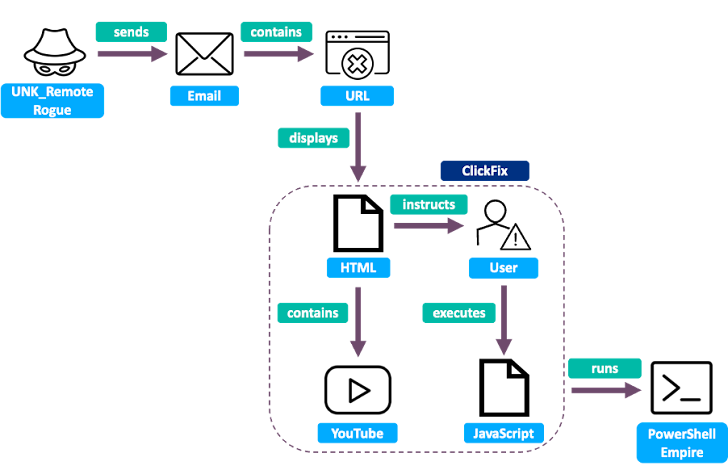

También se ha observado que un grupo ruso sospechoso, identificado como UNK_RemoteRogue, se sumó al uso de ClickFix a finales del año pasado. Utilizó correos de phishing enviados desde servidores Zimbra probablemente comprometidos, que incluían un enlace a un documento de Microsoft Office.

Al visitar el enlace, se mostraba una página con instrucciones para copiar un código desde el navegador hacia la terminal, junto con un video tutorial de YouTube sobre cómo ejecutar PowerShell. El comando de PowerShell estaba diseñado con la capacidad de ejecutar JavaScript, que a su vez ejecutaba código PowerShell vinculado al framework de comando y control (C2) Empire.

Proofpoint indicó que la campaña envió 10 mensajes a individuos de dos organizaciones asociadas con un importante fabricante de armas en la industria de defensa. También se descubrió que UNK_RemoteRogue comparte infraestructura con otra campaña de phishing que apuntaba a entidades del sector defensa y aeroespacial, utilizando señuelos relacionados con el conflicto en Ucrania para robar credenciales de correo web mediante páginas de inicio de sesión falsas.

“Múltiples ejemplos de actores patrocinados por estados que usan ClickFix no solo demuestran la popularidad de la técnica entre estos grupos, sino también su adopción por varios países en cuestión de semanas”, señaló la empresa.

“Aunque no es una técnica usada de forma persistente, es probable que más actores de amenazas provenientes de Corea del Norte, Irán y Rusia también hayan probado ClickFix o lo hagan en un futuro cercano.”

Fuente: thehackernews.com