Los piratas informáticos están abusando de la utilidad PRoot de Linux de código abierto en los ataques BYOF (Bring Your Own Filesystem) para proporcionar un repositorio consistente de herramientas maliciosas que funcionan en muchas distribuciones de Linux.

Un ataque Traiga su propio sistema de archivos es cuando los actores de amenazas crean un sistema de archivos malicioso en sus propios dispositivos que contienen un conjunto estándar de herramientas utilizadas para realizar ataques.

Luego, este sistema de archivos se descarga y se monta en máquinas comprometidas, lo que proporciona un conjunto de herramientas preconfigurado que se puede usar para comprometer aún más un sistema Linux.Historias destacadasREAD MORECISA orders agencies to patch exploited GoogleChrome bug by Dec 26th

“Primero, los actores de amenazas crean un sistema de archivos malicioso que se implementará. Este sistema de archivos malicioso incluye todo lo que la operación necesita para tener éxito”, explica un nuevo informe de Sysdig.

“Hacer esta preparación en esta etapa temprana permite que todas las herramientas se descarguen, configuren o instalen en el propio sistema del atacante, lejos de las miradas indiscretas de las herramientas de detección”.

Sysdig dice que los ataques generalmente conducen a la minería de criptomonedas, aunque son posibles escenarios más dañinos.

Los investigadores también advierten sobre lo fácil que esta técnica novedosa podría hacer escalar operaciones maliciosas contra puntos finales de Linux de todo tipo.

Abusar de la utilidad PRoot de Linux

PRoot es una utilidad de código abierto que combina los comandos ‘chroot’, ‘mount –bind’ y ‘binfmt_misc’, lo que permite a los usuarios configurar un sistema de archivos raíz aislado dentro de Linux.

De forma predeterminada, los procesos PRoot están confinados dentro del sistema de archivos invitado; sin embargo, la emulación QEMU se puede usar para combinar la ejecución de programas host e invitados.

Además, los programas del sistema de archivos invitado pueden usar el mecanismo incorporado de montaje/enlace para acceder a archivos y directorios desde el sistema anfitrión.

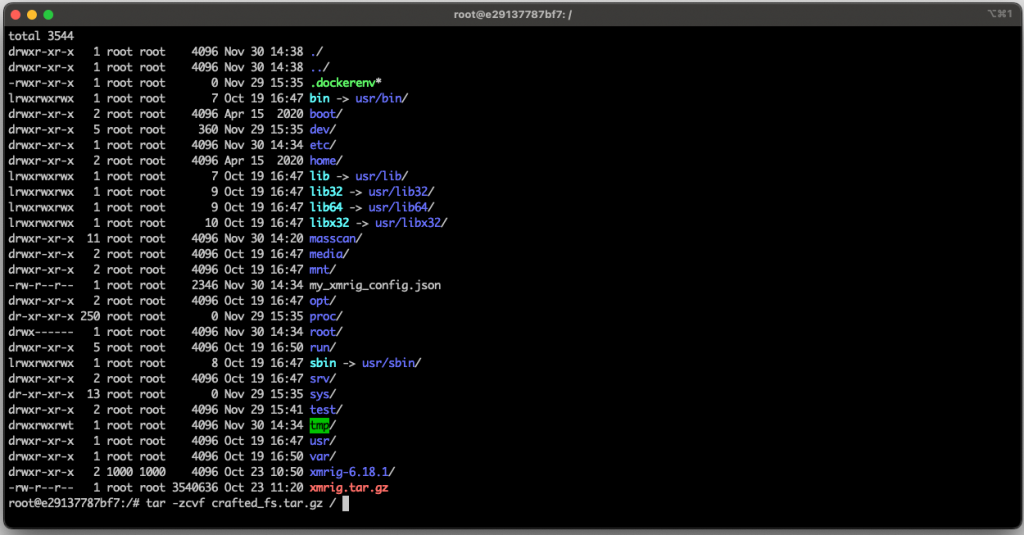

Los ataques vistos por Sysdig usan PRoot para implementar un sistema de archivos malicioso en sistemas ya comprometidos que incluyen herramientas de escaneo de red como “masscan” y “nmap”, el criptominero XMRig y sus archivos de configuración.

El sistema de archivos contiene todo lo necesario para el ataque, perfectamente empaquetado en un archivo tar comprimido con Gzip con todas las dependencias necesarias, descargado directamente desde servicios de alojamiento en la nube de confianza como DropBox.

Como PRoot se compila estáticamente y no requiere ninguna dependencia, los actores de amenazas simplemente descargan el binario precompilado de GitLab y lo ejecutan contra el sistema de archivos descargado y extraído del atacante para montarlo.

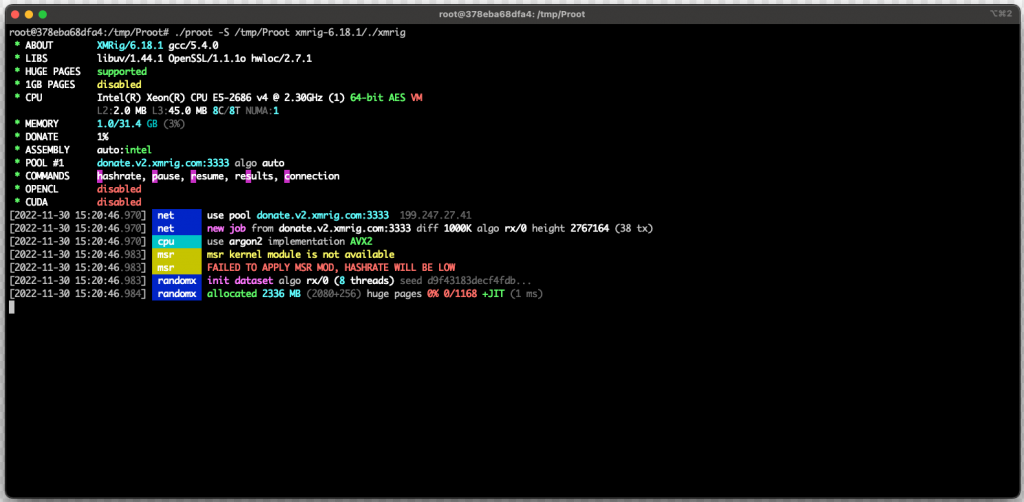

En la mayoría de los casos vistos por Sysdig, los atacantes desempaquetaron el sistema de archivos en ‘/tmp/Proot/’ y luego activaron el criptominero XMRig.

“Cualquier dependencia o configuración también se incluye en el sistema de archivos, por lo que el atacante no necesita ejecutar ningún comando de configuración adicional”, explica Sysdig.

“El atacante inicia PRoot, apunta al sistema de archivos malicioso desempaquetado y especifica el binario XMRig para ejecutar”.

Como destaca Sysdig en el informe, los actores de amenazas podrían usar fácilmente PRoot para descargar otras cargas útiles además de XMRig, lo que podría causar daños más graves al sistema violado.

La presencia de “mascan” en el sistema de archivos malicioso implica una postura agresiva por parte de los atacantes, lo que probablemente indica que planean violar otros sistemas desde la máquina comprometida.

Simplificación de ataques

El abuso de PRoot por parte de los piratas informáticos hace que estos ataques posteriores a la explotación sean independientes de la plataforma y la distribución, lo que aumenta las posibilidades de éxito y el sigilo de los actores de amenazas.

Además, los sistemas de archivos PRoot preconfigurados permiten a los atacantes usar un conjunto de herramientas en muchas configuraciones de sistemas operativos sin tener que trasladar su malware a la arquitectura de destino o incluir dependencias y herramientas de compilación.

“Con PRoot, hay poca consideración o preocupación por la arquitectura o distribución del objetivo, ya que la herramienta suaviza los problemas de ataque que a menudo se asocian con la compatibilidad de ejecutables, la configuración del entorno y la ejecución de malware y/o mineros”, explica Sysdig.

“Permite a los atacantes acercarse a la filosofía de ‘escribir una vez, ejecutar en todas partes’, que es un objetivo buscado durante mucho tiempo”.

Los ataques respaldados por PRoot hacen que la configuración del entorno sea irrelevante para los piratas informáticos, lo que les permite escalar rápidamente sus operaciones maliciosas.

fuente: bleepingcomputer