Los operadores bajo el alias de Anonymous Arab han desplegado un troyano de acceso remoto (RAT) denominado Silver RAT, diseñado para burlar las defensas de seguridad y ejecutar aplicaciones de manera sigilosa.

La firma de ciberseguridad Cyfirma reveló en un informe reciente que estos desarrolladores operan en diversos foros de hackers y plataformas de redes sociales, demostrando una presencia activa y altamente sofisticada.

Se cree que estos actores, con origen aparente en Siria y vinculados al desarrollo de otro RAT conocido como S500 RAT, administran un canal en Telegram. Este canal ofrece una variedad de servicios, que incluyen la distribución de RATs crackeados, bases de datos filtradas, actividades relacionadas con tarjetas, y la venta de bots para Facebook y X (anteriormente Twitter). Su actividad en múltiples frentes subraya la complejidad y la extensión de sus operaciones en el ciberespacio.

Posteriormente, otros actores del ciberdelito hacen uso de bots en redes sociales para promover diversos servicios ilícitos mediante la interacción automática y comentarios en el contenido de los usuarios.

La primera detección en entornos no controlados de la variante 1.0 de Silver RAT se registró en noviembre de 2023, aunque los planes de los ciberdelincuentes para liberar este troyano fueron oficialmente anunciados aproximadamente un año antes. Este malware fue descifrado y filtrado a través de Telegram alrededor de octubre de 2023.

Desarrollado en C#, este malware exhibe una amplia gama de funciones que le permiten conectarse a un servidor de comando y control (C2), registrar pulsaciones de teclas, deshabilitar puntos de restauración del sistema e incluso llevar a cabo el cifrado de datos mediante ransomware. Además, hay señales que sugieren que se está trabajando en una versión destinada a dispositivos Android. Este nivel de sofisticación refleja la constante evolución de las amenazas cibernéticas y la adaptabilidad de los ciberdelincuentes en su búsqueda de métodos más avanzados para comprometer la seguridad digital.

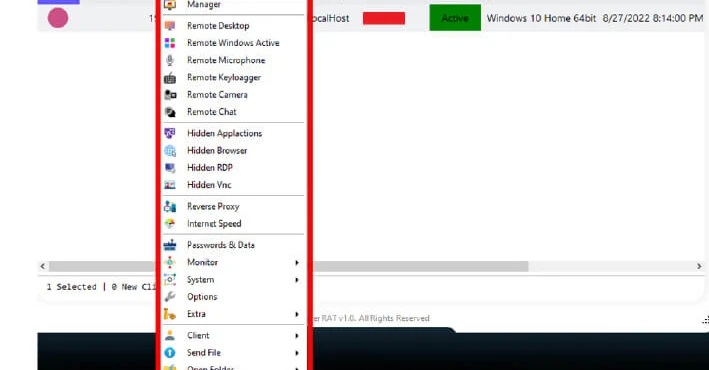

“Mientras generan una carga útil utilizando el constructor de Silver RAT, los actores de amenazas pueden seleccionar varias opciones con un tamaño de carga útil de hasta un máximo de 50 kb”, señaló la compañía. “Una vez conectada, la víctima aparece en el panel Silver RAT controlado por el atacante, que muestra los registros de la víctima según las funcionalidades elegidas”.

Una característica de evasión interesante integrada en Silver RAT es su capacidad de retrasar la ejecución de la carga útil en un momento específico, así como iniciar aplicaciones de forma encubierta y tomar el control del host comprometido.

Un análisis más detallado de la huella en línea del autor del malware muestra que uno de los miembros del grupo probablemente tenga veintitantos años y esté radicado en Damasco.

“El desarrollador […] parece apoyar a Palestina basándose en sus publicaciones en Telegram, y los miembros asociados con este grupo están activos en varios ámbitos, incluidos los medios sociales, plataformas de desarrollo, foros clandestinos y sitios web Clearnet, lo que sugiere su participación en la distribución de varios malware”, dijo Cyfirma.