Servidores de Microsoft SQL (MS SQL) con medidas de seguridad insuficientes están siendo objeto de ataques en áreas que abarcan desde Estados Unidos hasta la Unión Europea y América Latina (LATAM). Este asalto forma parte de una campaña en curso, motivada financieramente, que busca obtener acceso inicial.

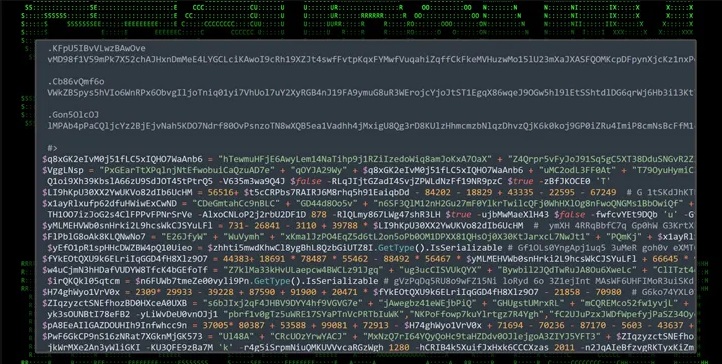

Los investigadores de Securonix, Den Iuzvyk, Tim Peck y Oleg Kolesnikov, compartieron en un informe técnico, el cual también fue proporcionado a The Hacker News, que la campaña de amenazas analizada parece tener dos posibles desenlaces: la venta de “acceso” al host comprometido o la entrega de cargas útiles de ransomware.

Con vínculos identificados hacia actores de origen turco, esta campaña ha sido etiquetada con el nombre en clave RE#TURGENCE por la firma de ciberseguridad. Este desarrollo destaca la importancia crítica de mantener una seguridad robusta en los servidores MS SQL para mitigar la amenaza constante de campañas con motivaciones financieras impulsadas por ciberdelincuentes.

La lateralización de movimientos se ejecuta empleando una herramienta de administración de sistema legítima llamada PsExec, diseñada para ejecutar programas en hosts remotos de Windows.

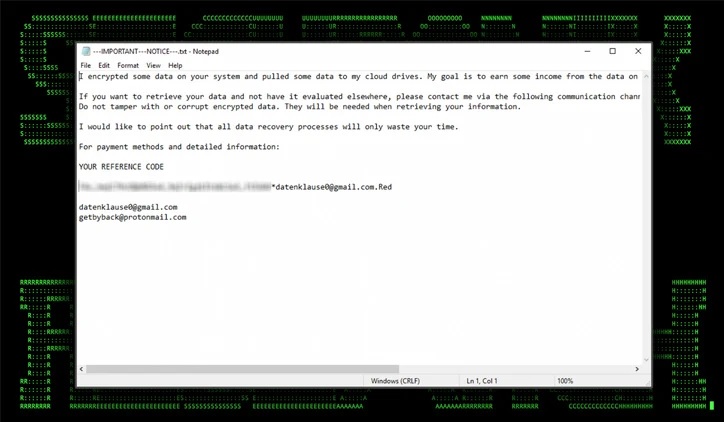

Este recorrido de ataques concluye con la implantación del ransomware Mimic, una variante de la cual también fue utilizada en la campaña DB#JAMMER.

Oleg Kolesnikov, compartió con The Hacker News: “Los indicadores y las tácticas, técnicas y procedimientos (TTP) maliciosas empleadas en ambas campañas son totalmente distintos, lo que sugiere una alta probabilidad de que se traten de dos campañas independientes”. Explicó que, aunque los métodos iniciales de infiltración son similares, DB#JAMMER presentaba una mayor sofisticación, haciendo uso de túneles. Por otro lado, RE#TURGENCE es más específica, prefiriendo herramientas legítimas y soluciones de monitoreo y administración remotos, como AnyDesk, en un esfuerzo por integrarse con la actividad cotidiana.

Securonix destacó el descubrimiento de un error de seguridad operativa (OPSEC) por parte de los actores de amenazas. Esto les permitió monitorear la actividad del portapapeles gracias a la función de compartir portapapeles de AnyDesk que estaba habilitada. Este descuido reveló la procedencia turca de los atacantes y su alias en línea, “atseverse”, que también coincide con un perfil en Steam y un foro de piratería turco llamado SpyHack.

Los investigadores enfatizaron la importancia de evitar exponer servidores críticos directamente a Internet, ya que en el caso de RE#TURGENCE, los atacantes lograron acceder directamente al servidor mediante ataques de fuerza bruta desde fuera de la red principal.