Investigadores de ciberseguridad han descubierto un nuevo paquete Python malicioso que se hace pasar por una herramienta de comercio de criptomonedas, pero que alberga una funcionalidad diseñada para robar datos confidenciales y drenar activos de las billeteras de criptomonedas de las víctimas.

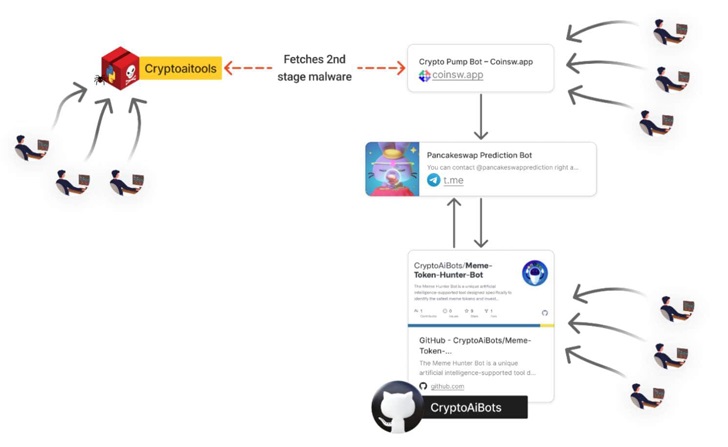

Se informa que el paquete, denominado “CryptoAITools”, fue distribuido a través del Python Package Index (PyPI) y de repositorios fraudulentos en GitHub. Se descargó más de 1,300 veces antes de ser eliminado de PyPI.

Según Checkmarx, en un informe reciente compartido con The Hacker News, “el malware se activa automáticamente al instalarse y afecta tanto a los sistemas operativos Windows como a macOS”. “Se utilizó una interfaz gráfica de usuario (GUI) engañosa para distraer a las víctimas mientras el malware realizaba sus actividades maliciosas en segundo plano”.

Este paquete está diseñado para activar su comportamiento malicioso inmediatamente después de la instalación, gracias a un código inyectado en su archivo “init.py”, que primero identifica si el sistema objetivo es Windows o macOS para ejecutar la versión correspondiente del malware.

Dentro del código se incluye una función adicional encargada de descargar y ejecutar cargas útiles extra, lo que inicia un proceso de infección en varias etapas.

Concretamente, las cargas útiles se obtienen de un sitio web falso (“coinsw[.]app”), que promociona un servicio de bot para comercio de criptomonedas, pero en realidad busca darle una apariencia de legitimidad en caso de que un desarrollador decida visitarlo directamente desde un navegador.

Este método no solo ayuda al atacante a evitar la detección, sino que también le permite ampliar las capacidades del malware a su antojo al modificar las cargas útiles que se alojan en el sitio web aparentemente legítimo.

Un aspecto destacado del proceso de infección es la inclusión de un componente GUI que distrae a las víctimas con un proceso de configuración falso, mientras el malware recoge de manera encubierta datos sensibles de los sistemas afectados.

“El malware CryptoAITools realiza una amplia operación de robo de datos, enfocándose en una variedad de información confidencial en el sistema infectado”, afirmó Checkmarx. “Su objetivo principal es recopilar cualquier dato que facilite al atacante el robo de activos de criptomonedas”.

Esto abarca información de billeteras de criptomonedas (como Bitcoin, Ethereum, Exodus, Atomic, Electrum, entre otras), contraseñas guardadas, cookies, historial de navegación, extensiones de criptomonedas, claves SSH, archivos en las carpetas de Descargas y Documentos, directorios del escritorio relacionados con criptomonedas, así como contraseñas e información financiera de Telegram.

En dispositivos con macOS, el ladrón también recolecta datos de las aplicaciones Apple Notes y Stickies. La información recopilada se carga finalmente en el servicio de transferencia de archivos gofile[.]io, y luego se elimina la copia local.

Checkmarx también reveló que el actor de la amenaza estaba distribuyendo el mismo malware a través de un repositorio de GitHub llamado Meme Token Hunter Bot, que se presenta como “un bot comercial impulsado por IA que lista todos los tokens meme en la red Solana y realiza transacciones en tiempo real una vez que se consideran seguros”.

Fuente: thehackernews.com