En el ámbito de la ciberseguridad, se han identificado convergencias notables entre la amenaza persistente avanzada (APT) enigmática denominada Sandman y un grupo de amenazas con base en China que hace uso de la puerta trasera conocida como KEYPLUG.

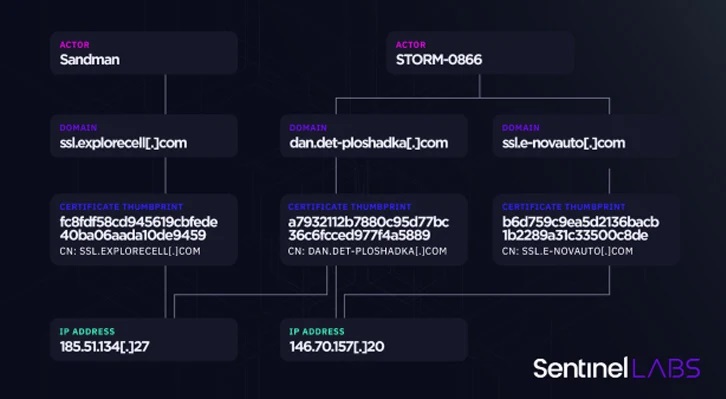

El análisis conjunto de SentinelOne, PwC y el equipo de inteligencia de amenazas de Microsoft revela que los malwares LuaDream y KEYPLUG, utilizados por los respectivos adversarios, coexisten en las mismas redes de víctimas. Microsoft y PwC están rastreando la actividad bajo los nombres Storm-0866 y Red Dev 40, respectivamente.

Según el informe compartido con The Hacker News, “Sandman y Storm-0866/Red Dev 40 comparten prácticas de gestión y control de infraestructura, incluyendo selecciones de proveedores de hosting y convenciones de nombres de dominio”. Además, señalan que “la implementación de LuaDream y KEYPLUG revela indicadores de prácticas de desarrollo compartidas y superposiciones en funcionalidades y diseño, lo que sugiere requisitos funcionales compartidos por sus operadores”.

Este hallazgo subraya la posibilidad de una colaboración o intercambio de tácticas entre estos actores, lo que plantea desafíos adicionales para la detección y mitigación de amenazas cibernéticas. La sincronización en las prácticas de gestión de infraestructura y las similitudes en el desarrollo de malware indican una relación más estrecha entre estos grupos de lo que se pensaba anteriormente, lo que resalta la necesidad de una respuesta coordinada por parte de la comunidad de seguridad cibernética.

Sandman hizo su primera aparición pública gracias a SentinelOne en septiembre de 2023, cuando revelaron sus ataques dirigidos a proveedores de telecomunicaciones en Medio Oriente, Europa occidental y el sur de Asia. Estos ataques emplearon un ingenioso implante denominado LuaDream, y las intrusiones fueron documentadas en agosto de 2023.

En el otro rincón, Storm-0866/Red Dev 40 se perfila como un grupo APT emergente con un enfoque destacado en entidades del Medio Oriente y el subcontinente del sur de Asia, priorizando proveedores de telecomunicaciones y entidades gubernamentales en sus objetivos.

La herramienta distintiva en el arsenal de Storm-0866 es KEYPLUG, una puerta trasera que se hizo pública por primera vez gracias a Mandiant, la cual es propiedad de Google. Esta puerta trasera estuvo vinculada a los ataques orquestados por el actor APT41, también conocido como Brass Typhoon o Barium, con sede en China. Este grupo logró infiltrarse en seis redes gubernamentales estatales de EE. UU. entre mayo de 2021 y febrero de 2022.

En un informe publicado a principios de marzo, Recorded Future atribuyó el uso de KEYPLUG a un grupo de actividad de amenazas patrocinado por el estado chino, al que denominaron RedGolf. Según señalaron, este grupo “se superpone estrechamente con la actividad de amenazas reportada bajo los alias de APT41/BARIUM”. Este descubrimiento resalta las complejas conexiones entre diferentes actores y destaca la necesidad de una vigilancia continua y medidas de seguridad robustas.

Un análisis detallado de la implementación y la infraestructura C2 de estas diversas cepas de malware reveló indicadores de desarrollo compartido, así como prácticas de gestión y control de infraestructura. Se identificaron algunas superposiciones en funcionalidades y diseño, lo que sugiere la existencia de requisitos funcionales compartidos por los operadores de estos malwares, según indicaron las empresas involucradas en la investigación.

Un ejemplo notable de estas superposiciones es un par de dominios LuaDream C2, denominados “dan.det-ploshadka[.]com” y “ssl.e-novauto[.]com”. Curiosamente, estos dominios también han sido utilizados como servidores KEYPLUG C2, estableciendo así una conexión vinculada a Storm-0866.

Otro punto en común que resalta entre LuaDream y KEYPLUG es el respaldo de ambos implantes a los protocolos QUIC y WebSocket para las comunicaciones C2. Esta similitud indica requisitos compartidos y sugiere la probable presencia de un coordinador digital detrás de estas operaciones, evidenciando una estrategia conjunta en la coordinación de actividades maliciosas.

La secuencia en la que LuaDream y KEYPLUG evalúan el protocolo configurado, pasando por HTTP, TCP, WebSocket y QUIC en ese orden, es idéntica, según destacaron los investigadores. Además, señalaron que los flujos de ejecución de alto nivel de LuaDream y KEYPLUG son sorprendentemente similares.

La adopción de Lua como lenguaje de programación es otra señal reveladora de que los actores de amenazas, ya sea respaldados por un Estado-nación o enfocados en el crimen cibernético, están optando cada vez más por lenguajes poco convencionales como DLang y Nim. Este enfoque les permite eludir la detección y persistir en los entornos de las víctimas durante extensos períodos.

El malware basado en Lua ha sido una rareza en la última década, detectándose solo en casos excepcionales como Flame, Animal Farm (también conocido como SNOWGLOBE) y Project Sauron.

Los investigadores resaltaron fuertes superposiciones en la infraestructura operativa, los objetivos y las TTP (técnicas, tácticas y procedimientos) que vinculan al APT Sandman con adversarios chinos que hacen uso de la puerta trasera KEYPLUG, destacando especialmente la conexión con STORM-0866/Red Dev 40. Esto subraya la complejidad del panorama de amenazas chinas, donde las líneas entre los actores estatales y los grupos delictivos se entrelazan de manera intrincada.