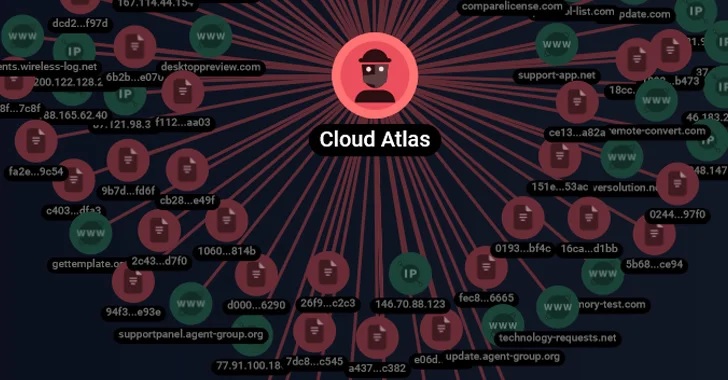

En la trama cibernética mundial, el actor de amenazas conocido como Cloud Atlas ha surgido como una figura vinculada a una serie de ataques de phishing selectivos dirigidos estratégicamente a empresas rusas. Este revelador hallazgo proviene de un informe de F.A.C.C.T., una entidad independiente especializada en ciberseguridad que se formó tras la retirada formal del Grupo IB de Rusia a principios de este año.

Con una actividad que se remonta al menos al año 2014, Cloud Atlas, también apodado Clean Ursa, Inception, Oxygen y Red October, se erige como un grupo de ciberespionaje cuyo origen permanece en la penumbra. Este actor de amenazas ha ganado notoriedad por sus campañas persistentes, focalizadas en territorios como Rusia, Bielorrusia, Azerbaiyán, Turquía y Eslovenia.

En diciembre de 2022, los expertos en seguridad de Check Point y Positive Technologies descifraron intrincadas secuencias de ataques orquestadas por Cloud Atlas. Estos ataques culminaron en la implementación de una puerta trasera basada en PowerShell, bautizada como PowerShower, junto con cargas útiles DLL con la capacidad de establecer comunicación con un servidor controlado por el actor de amenazas.

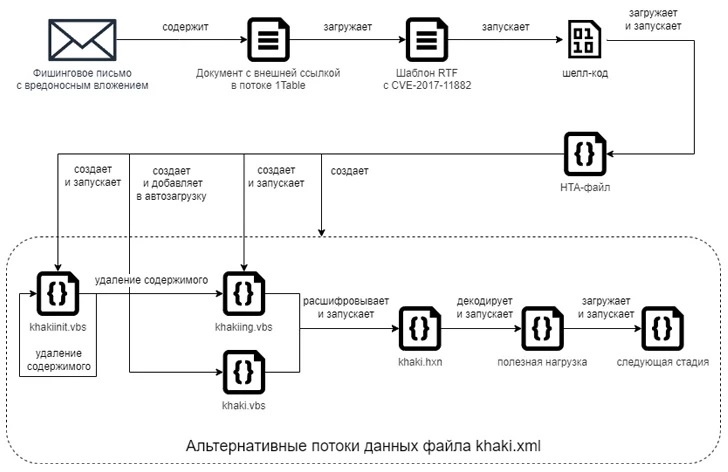

El punto de partida de esta ofensiva digital es un sofisticado mensaje de phishing que contiene un documento señuelo. Este documento explota una vulnerabilidad bien conocida, CVE-2017-11882, una falla de corrupción de memoria con seis años de antigüedad en el editor de ecuaciones de Microsoft Office. Este astuto enfoque desencadena la ejecución de cargas útiles maliciosas, una táctica que Cloud Atlas ya había desplegado con éxito en octubre de 2018, demostrando su habilidad para recurrir a estrategias eficaces y persistir en su búsqueda de información sensible.

“Las campañas masivas de phishing del actor continúan utilizando sus métodos simples pero efectivos para comprometer sus objetivos”, afirmó. Kaspersky observó en agosto de 2019: “A diferencia de muchos otros conjuntos de intrusiones, Cloud Atlas no ha optado por utilizar implantes de código abierto durante sus campañas recientes, para ser menos discriminatorio.”

F.A.C.C.T. describió la última cadena de destrucción como similar a la descrita por Positive Technologies, con una explotación exitosa de CVE-2017-11882 mediante inyección de plantilla RTF allanando el camino para Shellcode que es responsable de descargar y ejecutar un archivo HTA ofuscado. Los correos provienen de los populares servicios de correo electrónico rusos Yandex Mail y VK’s Mail.ru.

Posteriormente, la aplicación HTML maliciosa inicia archivos Visual Basic Script (VBS) que son, en última instancia, responsables de recuperar y ejecutar un código VBS desconocido desde un servidor remoto.

“El grupo Cloud Atlas ha estado activo durante muchos años, pensando cuidadosamente en cada aspecto de sus ataques”, afirma. Positive Technologies dijo del grupo el año pasado.

“El conjunto de herramientas del grupo no ha cambiado en años: intentan ocultar su malware a los investigadores mediante solicitudes de carga únicas y validándolas. El grupo evita las herramientas de detección de ataques a redes y archivos mediante el uso de almacenamiento legítimo en la nube y funciones de software bien documentadas, en particular en Microsoft Office”.

El desarrollo se produce cuando la compañía dijo que al menos 20 organizaciones ubicadas en Rusia se han visto comprometidas utilizando Decoy Dog, una versión modificada de Pupy. RAT, atribuyéndolo a un actor de amenaza persistente avanzado al que llama Hellhounds.

El malware mantenido activamente, además de permitir al adversario controlar de forma remota el host infectado, viene con un scriptlet diseñado para transmitir datos de telemetría a un sistema de acceso “automatizado”. cuenta en Mastodon con el nombre “Lamir Hasabat” (@lahat) en la instancia Mindly.Social.

“Después de que se publicaron los materiales sobre la primera versión de Decoy Dog, los autores del malware hicieron muchos esfuerzos para dificultar su detección y análisis tanto en el tráfico como en el sistema de archivos”, dijo. Los investigadores de seguridad Stanislav Pyzhov y Aleksandr Grigorian dijeron.