Los investigadores de ciberseguridad han compartido detalles sobre una falla de seguridad ahora parcheada en la plataforma MSHTML de Windows que podría abusarse para eludir las protecciones de integridad en las máquinas objetivo.

La vulnerabilidad, rastreada como CVE-2023-29324 (puntuación CVSS: 6.5), se ha descrito como una omisión de característica de seguridad. Fue abordado por Microsoft como parte de sus actualizaciones de Patch Tuesday para mayo de 2023.

El investigador de seguridad de Akamai, Ben Barnea, quien descubrió e informó del error, señaló que todas las versiones de Windows están afectadas, pero señaló que Microsoft, Exchange

los servidores con la actualización de marzo omiten la característica vulnerable.

“Un atacante no autenticado en Internet podría usar la vulnerabilidad para obligar a un cliente de Outlook a conectarse a un servidor controlado por el atacante”, dijo Barnea en un informe compartido con The Hacker News.

“Esto resulta en el robo de credenciales NTLM. Es una vulnerabilidad de clic cero, lo que significa que se puede activar sin interacción del usuario”.

También vale la pena señalar que CVE-2023-29324 es un bypass para una solución que Microsoft implementó en marzo de 2023 para resolver CVE-2023-23397, una falla crítica de escalada de privilegios en Outlook que la compañía dijo que ha sido explotada por actores de amenazas rusos en ataques dirigidos a entidades europeas desde abril de 2022.

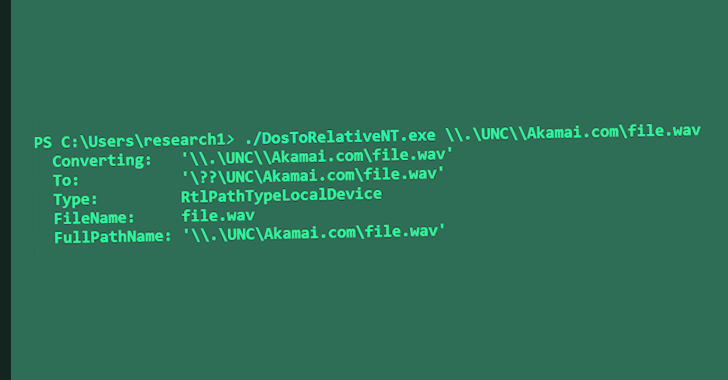

Akamai dijo que el problema se deriva del manejo complejo de rutas en Windows, lo que permite a un actor de amenazas crear una URL maliciosa que puede eludir las verificaciones de la zona de seguridad de Internet.

“Esta vulnerabilidad es otro ejemplo de escrutinio de parches que conduce a nuevas vulnerabilidades y derivaciones”, dijo Barnea. “Es una superficie de ataque de análisis de medios sin clic que podría contener vulnerabilidades críticas de corrupción de memoria”.

Para mantenerse completamente protegido, Microsoft recomienda además a los usuarios que instalen actualizaciones acumulativas de Internet Explorer para corregir vulnerabilidades en la plataforma MSHTML y el motor de scripting.

Fuente: thehackernews