Desde enero de 2023, el actor de etnia china conocido como “Wild Horse Panda” ha ganado nuevos vínculos para comandar sofisticados ataques y ataques contra Europa.

Los investigadores de Check Point, Itay Cohen y Radoslaw Madej, analizaron las intrusiones y revelaron un firmware personalizado implantado diseñado para usuarios de TP-Link.

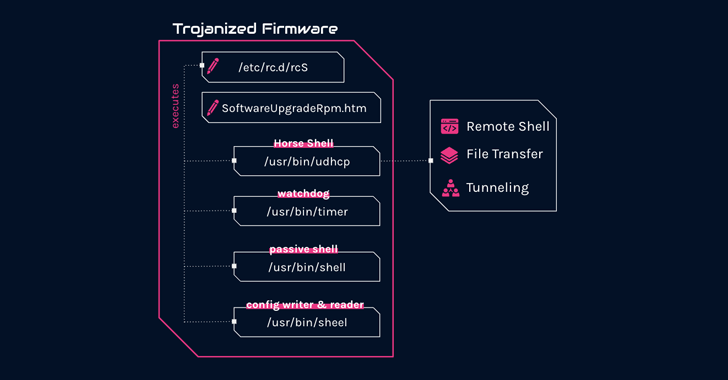

“El implante contiene varios componentes maliciosos, incluidas puertas de acceso personalizadas con ‘caparazones de caballo’, lo que permite a los atacantes mantener un acceso persistente, construir una infraestructura anónima y permitir el movimiento lateral que conduce al compromiso”, dijo das Company.

“Si su producto de firmware es independiente, los componentes implantados se pueden integrar en diferentes versiones de firmware de diferentes fabricantes”.

La firma de ciberseguridad israelí está rastreando un grupo de amenazas conocido como Camaro Dragon, también conocido como BASIN, Bronze President, Earth Preta, HoneyMyte, RedDelta y Red Lich.

Actualmente se desconoce el método exacto de implementación de las imágenes de firmware diseñadas en los enrutadores infectados, al igual que su uso y participación en ataques reales. Se sospecha que el acceso inicial se pudo haber obtenido mediante la explotación de un agujero de seguridad conocido o mediante la fuerza bruta del dispositivo utilizando una contraseña predeterminada o fácil de adivinar.

Curiosamente, sin embargo, se cree que la puerta trasera del enrutador apunta a dispositivos arbitrarios en redes residenciales y domésticas, lo que sugiere que los enrutadores infectados se están incorporando a las redes de malla con el objetivo de crear “una cadena de nodos entre la infección principal y la infección real”. control. “

Al retransmitir las comunicaciones entre los enrutadores infectados mediante túneles SOCKS, la idea es introducir una capa adicional de anonimato y ocultar los servidores finales, ya que cada nodo de la cadena solo contiene información sobre los nodos anteriores y posteriores.

Dicho esto, esta no es la primera vez que los actores de amenazas vinculados a China confían en redes de enrutadores comprometidas para lograr sus objetivos estratégicos.

En 2021, la Agencia Nacional de Seguridad Cibernética de Francia (ANSSI) detalló una serie de intrusiones orquestadas por APT31 (también conocido como Judgment Panda o Violet Typhoon) que aprovechó un malware avanzado llamado Pakdoor (o SoWat), Permitiendo que los enrutadores infectados se comuniquen con entre sí. otro.

“Este descubrimiento es otro ejemplo más de una tendencia de larga data de los actores de amenazas chinos que explotan los dispositivos de red conectados y modifican su software o firmware subyacente”, dijeron los investigadores.

Fuente: The Hacker News