El actor de amenazas de habla rusa detrás de una puerta trasera conocida como Tomiris se centra principalmente en recopilar inteligencia en Asia Central, revelan nuevos hallazgos de Kaspersky.

“El final del juego de Tomiris parece ser el robo regular de documentos internos”, dijeron los investigadores de seguridad Pierre Delcher e Ivan Kwiatkowski en un análisis publicado hoy. “El actor de amenazas apunta a entidades gubernamentales y diplomáticas en la CEI”.

La última evaluación de la firma rusa de ciberseguridad se basa en tres nuevas campañas de ataque montadas por el equipo de piratería entre 2021 y 2023.

Tomiris salió a la luz por primera vez en septiembre de 2021 cuando Kaspersky destacó sus posibles conexiones con Nobelium (también conocido como APT29, Cozy Bear o Midnight Blizzard), el grupo de estado-nación ruso detrás del ataque a la cadena de suministro de SolarWinds.

También se han descubierto similitudes entre la puerta trasera y otra variedad de malware denominada Kazuar , que se atribuye al grupo Turla (también conocido como Krypton, Secret Blizzard, Venomous Bear o Uroburos).

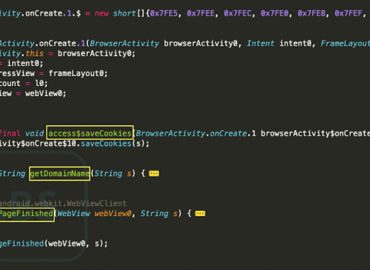

Los ataques de phishing dirigidos por el grupo han aprovechado un “conjunto de herramientas políglotas” que comprende una variedad de implantes “quemadores” de baja sofisticación que están codificados en diferentes lenguajes de programación y se implementan repetidamente contra los mismos objetivos.

Además de utilizar herramientas ofensivas de código abierto o disponibles comercialmente, el arsenal de malware personalizado utilizado por el grupo se clasifica en una de las tres categorías: descargadores, puertas traseras y ladrones de información:

Telemiris : una puerta trasera de Python que usa Telegram como un canal de comando y control (C2).

Roopy : un ladrón de archivos basado en Pascal que está diseñado para aspirar archivos de interés cada 40-80 minutos y filtrarlos a un servidor remoto.

JLORAT : un ladrón de archivos escrito en Rust que recopila información del sistema, ejecuta comandos emitidos por el servidor C2, carga y descarga archivos y captura capturas de pantalla.

La investigación de Kaspersky sobre los ataques ha identificado además superposiciones con un grupo de Turla rastreado por Mandiant, propiedad de Google, con el nombre UNC4210 , y ha descubierto que el implante QUIETCANARY (también conocido como TunnusSched) se había desplegado contra un objetivo del gobierno en la CEI por medio de Telemiris.

“Estos esfuerzos fueron frustrados por productos de seguridad, lo que llevó al atacante a realizar repetidos intentos, desde varias ubicaciones en el sistema de archivos. Todos estos intentos terminaron en fallas. Después de una pausa de una hora, el operador volvió a intentarlo a las 07:19 UTC, este tiempo usando una muestra TunnusSched/QUIETCANARY. La muestra TunnusSched también fue bloqueada”.

Dicho esto, a pesar de los vínculos potenciales entre los dos grupos, se dice que Tomiris está separado de Turla debido a las diferencias en sus objetivos y oficios, lo que una vez más plantea la posibilidad de una operación de bandera falsa.

Por otro lado, también es muy probable que Turla y Tomiris colaboren en operaciones seleccionadas o que ambos actores confíen en un proveedor de software común, como lo demuestra el uso de herramientas por parte de las agencias de inteligencia militar rusas proporcionadas por un contratista de TI con sede en Moscú llamado NTC . Vulcano .

“En general, Tomiris es un actor muy ágil y decidido, abierto a la experimentación”, dijeron los investigadores, y agregaron que “existe una forma de cooperación deliberada entre Tomiris y Turla”.

Fuente: TheHackernews