Un malware especializado en el robo de información está actualmente aprovechando un punto final no documentado de Google OAuth llamado MultiLogin para secuestrar las sesiones de usuarios. Esto posibilita un acceso continuo a los servicios de Google incluso después de que el usuario haya restablecido su contraseña.

CloudSEK informa que este exploit crítico facilita la persistencia de la sesión y la generación de cookies, permitiendo a los actores de amenazas mantener un acceso no autorizado a una sesión válida de forma prolongada.

La revelación de esta técnica provino inicialmente de un actor de amenazas conocido como PRISMA el 20 de octubre de 2023 a través de su canal de Telegram. Desde entonces, este método ha sido incorporado en varias familias de malware robacuentas como servicio (MaaS), incluyendo nombres como Lumma, Rhadamanthys, Stealc, Meduza, RisePro y WhiteSnake. Este desarrollo subraya la sofisticación y la expansión de las tácticas utilizadas por los ciberdelincuentes para comprometer la seguridad de los usuarios en el entorno digital.

El punto final de autenticación MultiLogin está diseñado principalmente para sincronizar cuentas de Google entre servicios cuando los usuarios inician sesión en sus cuentas en el navegador web Chrome (es decir, perfiles ).

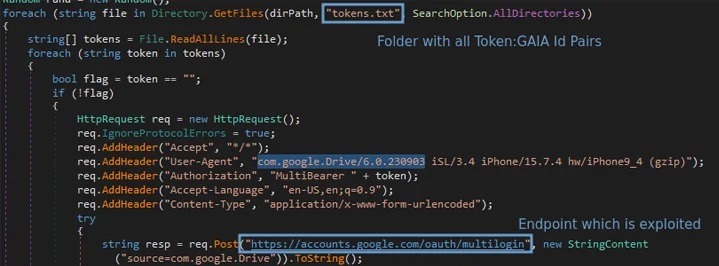

Una ingeniería inversa del código de Lumma Stealer ha revelado que la técnica apunta a la “tabla token_service de Chrome de WebData para extraer tokens e ID de cuenta de los perfiles de Chrome conectados”, dijo el investigador de seguridad Pavan Karthick M. “Esta tabla contiene dos columnas cruciales: servicio ( GAIA ID ) y token_cifrado”.

Este token: par de ID de GAIA se combina con el punto final MultiLogin para regenerar las cookies de autenticación de Google.

Karthick compartió con Hualkana que se llevaron a cabo pruebas en tres escenarios distintos para la generación de cookies simbólicas:

- Cuando el usuario inicia sesión mediante el navegador, el token puede ser utilizado de manera ilimitada.

- Si el usuario cambia la contraseña pero permite que Google permanezca conectado, el token solo se puede usar una vez, ya que se ha utilizado previamente para mantener la sesión activa.

- Si el usuario cierra sesión en el navegador, el token se revoca y elimina del almacenamiento local del navegador, siendo regenerado al iniciar sesión nuevamente.

Ante la consulta, Google reconoció la existencia de este método de ataque. La empresa destacó que los usuarios tienen la capacidad de revocar sesiones comprometidas cerrando la sesión en el navegador afectado.

En palabras de Google a Hualkana: “Estamos al tanto de informes recientes sobre una familia de malware que roba tokens de sesión. Los ataques que involucran malware para el robo de cookies y tokens no son novedosos; actualizamos regularmente nuestras defensas contra tales técnicas para proteger a los usuarios afectados por este tipo de malware. En este caso, Google ha tomado medidas para salvaguardar cualquier cuenta comprometida que se haya identificado”.

“No obstante, es crucial señalar una concepción equivocada presente en los informes que sugieren que los usuarios no pueden revocar los tokens y las cookies robados”, agregó. “Esto es inexacto, ya que las sesiones comprometidas pueden ser invalidadas simplemente cerrando la sesión en el navegador afectado o revocándolas de forma remota a través de la página del dispositivo del usuario. Estamos comprometidos a seguir supervisando la situación y proporcionar actualizaciones según sea necesario”.

Además, la empresa aconsejó a los usuarios activar la navegación segura mejorada en Chrome como una medida de protección adicional contra el phishing y las descargas de malware.

Karthick también compartió: “Se recomienda cambiar las contraseñas para evitar que los actores de amenazas utilicen métodos de autenticación de restablecimiento de contraseñas para recuperarlas. Asimismo, instamos a los usuarios a mantener un control constante sobre la actividad de sus cuentas, especialmente en busca de sesiones sospechosas provenientes de direcciones IP y ubicaciones desconocidas”.

Alon Gal, cofundador y director de tecnología de Hudson Rock, quien anteriormente reveló detalles sobre el exploit a finales del año pasado, comentó sobre la aclaración de Google como un elemento clave para la seguridad del usuario. No obstante, señaló que este incidente destaca la necesidad de soluciones de seguridad más avanzadas para enfrentar las amenazas cibernéticas en constante evolución, especialmente en casos como el de los ladrones de información, que han ganado gran popularidad entre los ciberdelincuentes en la actualidad.