El troyano de acceso remoto de código abierto Quasar RAT utiliza una técnica de carga lateral de DLL en sistemas Windows comprometidos para pasar desapercibido. Los investigadores de Uptycs destacan que esta táctica se basa en la confianza que los archivos DLL inspiran en el entorno de Windows.

El informe revela la dependencia del malware en ctfmon.exe y calc.exe en su cadena de ataque. Quasar RAT, también conocido como CinaRAT o Yggdrasil, es una herramienta de administración remota basada en C# que puede recopilar información del sistema, aplicaciones en ejecución, archivos, pulsaciones de teclas, capturas de pantalla y ejecutar comandos shell.

La carga lateral de DLL es una técnica comúnmente utilizada por actores de amenazas para ejecutar sus propias cargas. Esto implica colocar un archivo DLL falso con un nombre que coincide con las expectativas de un ejecutable legítimo. Los atacantes recurren a la carga lateral para ocultar sus actividades dentro de un sistema o proceso de software confiable y posiblemente elevado, lo que dificulta la detección.

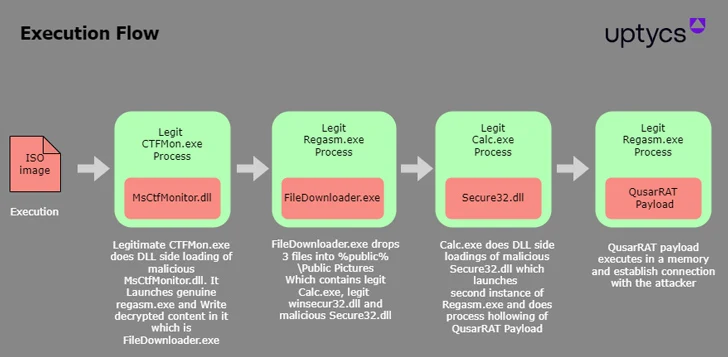

El ataque descrito por Uptycs comienza con un archivo de imagen ISO que incluye tres archivos: un ejecutable legítimo llamado ‘ctfmon.exe’, renombrado como ‘eBill-997358806.exe’; un archivo ‘MsCtfMonitor.dll’ renombrado como ‘monitor.ini’; y un ‘MsCtfMonitor.dll’ malicioso.

Cuando se ejecuta el archivo ‘eBill-997358806.exe’, se carga el archivo ‘MsCtfMonitor.dll’ (con nombre enmascarado) utilizando la técnica de carga lateral de DLL, ocultando código malicioso en su interior.

El código oculto incluye otro ejecutable llamado ‘FileDownloader.exe,’ que se inyecta en ‘Regasm.exe,’ la Herramienta de Registro de Ensamblados de Windows. Esto se hace para iniciar la siguiente etapa, donde se carga un archivo legítimo, ‘calc.exe,’ que vuelve a cargar el archivo ‘Secure32.dll’ mediante la técnica de carga lateral de DLL. Finalmente, se ejecuta la carga útil del Quasar RAT.

El troyano establece conexiones con un servidor remoto para enviar información del sistema y configura un proxy inverso para el acceso remoto al endpoint. La identidad de la amenaza y el vector de acceso inicial no están claros, pero es probable que se propague a través de correos electrónicos de phishing. Por lo tanto, es esencial que los usuarios estén alerta ante correos sospechosos, enlaces o archivos adjuntos.

fuente: thehackernews