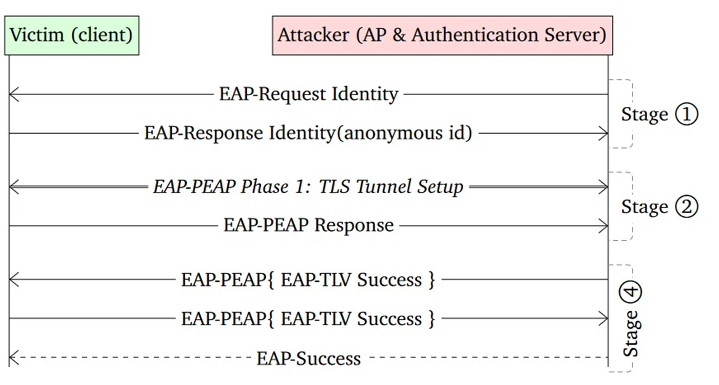

Investigadores de ciberseguridad han identificado dos fallas de omisión de autenticación en el software Wi-Fi de código abierto que se encuentran en dispositivos Android, Linux y ChromeOS que podrían engañar a los usuarios para que se unan a un clon malicioso de una red legítima o permitir que un atacante se una a una red confiable sin una contraseña.

Las brechas de seguridad, identificadas como CVE-2023-52160 y CVE-2023-52161, fueron halladas tras un análisis de los sistemas wpa_supplicant y el Daemon Inalámbrico de Intel (IWD), respectivamente.

Estos defectos “facilitan a los atacantes la posibilidad de inducir a las víctimas a conectarse a réplicas malintencionadas de redes de confianza e interceptar su comunicación, así como acceder a redes que deberían ser seguras sin requerir contraseña”, mencionó Top10VPN en un estudio reciente llevado a cabo junto con Mathy Vanhoef, quien ha descubierto previamente vulnerabilidades en redes Wi-Fi como KRACK, DragonBlood y TunnelCrack. Específicamente, CVE-2023-52161 podría permitir a un atacante conseguir acceso no autorizado a una red Wi-Fi segura, poniendo en riesgo a usuarios y dispositivos ante ataques potenciales como infecciones por malware, sustracción de información y compromisos de correo electrónico empresarial (BEC). Esta vulnerabilidad impacta a las versiones 2.12 y anteriores de IWD.

En contraste, CVE-2023-52160 incide en las versiones 2.10 y anteriores de wpa_supplicant y representa la vulnerabilidad más crítica de ambas debido a que este software es el utilizado por defecto en dispositivos Android para gestionar las peticiones de conexión a redes Wi-Fi.

Dicho esto, sólo afecta a los clientes Wi-Fi que no están configurados correctamente para verificar el certificado del servidor de autenticación. CVE-2023-52161, sin embargo, afecta a cualquier red que utilice un dispositivo Linux como punto de acceso inalámbrico (WAP).

Fuente: https://thehackernews.com/