Según la información proporcionada por Microsoft, se ha detectado que actores de amenazas norcoreanos están aprovechando activamente una vulnerabilidad crítica en JetBrains TeamCity para comprometer servidores vulnerables.

Los ataques han utilizado la explotación de la CVE-2023-42793, que tiene una puntuación CVSS de 9.8. Estos ataques se atribuyen a dos grupos conocidos como Diamond Sleet (también llamado Labyrinth Chollima) y Onyx Sleet (también conocido como Andariel o Silent Chollima), ambos asociados con el grupo estatal norcoreano Lazarus Group.

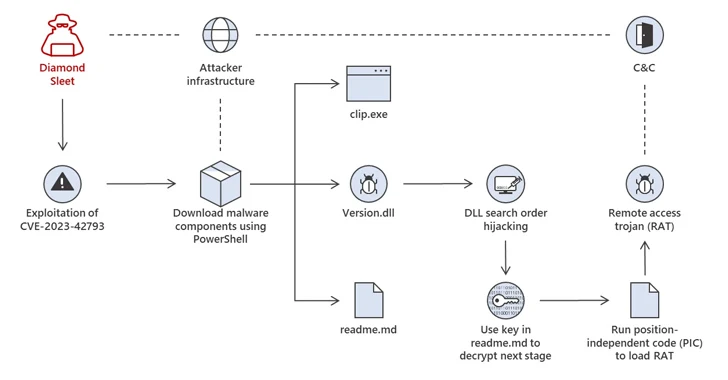

En un enfoque de ataque de Diamond Sleet, se comprometen los servidores de TeamCity, seguido por la implementación de un implante llamado ForestTiger desde una infraestructura previamente comprometida por el grupo. En una segunda variante de los ataques, se utiliza una técnica de secuestro de búsqueda de DLL para cargar una DLL maliciosa (DSROLE.dll o RollSling o Version.dll o FeedLoad) y ejecutar una carga útil o un troyano de acceso remoto (RAT).

Por otro lado, Onyx Sleet crea una nueva cuenta de usuario llamada krtbgt después de explotar la vulnerabilidad de JetBrains TeamCity. Luego, esta cuenta se agrega al grupo de administradores locales, y se ejecutan comandos de descubrimiento de sistemas en los sistemas comprometidos. Los ataques de Onyx Sleet también involucran la implementación de una herramienta proxy personalizada llamada HazyLoad.

El Lazarus Group es conocido por llevar a cabo actividades de amenazas persistentes avanzadas (APT) y ha estado involucrado en delitos financieros y ataques de espionaje a nivel global. También se ha sugerido que el grupo utiliza ataques de criptomonedas para financiar sus actividades, lo que tiene implicaciones significativas para la seguridad cibernética y la estabilidad financiera.

Además, se menciona que el Grupo Lazarus utiliza diversas tácticas, incluyendo phishing y ataques a la cadena de suministro. También se ha atribuido a otro actor de amenazas llamado Kimsuky (también conocido como APT43) a una serie de ataques de phishing que emplean el malware BabyShark para instalar herramientas de escritorio remoto y software VNC en los sistemas de las víctimas, con el propósito de extraer información.

Estos eventos subrayan la continua amenaza que representan los actores estatales en el ámbito de la ciberseguridad y la necesidad de mantenerse alerta y tomar medidas de seguridad adecuadas para proteger sistemas y datos.

fuente:thehackernews