Rockwell Automation insta a sus clientes a desconectar todos los sistemas de control industrial (ICS) que no estén destinados a estar conectados a Internet de cara al público para mitigar la actividad cibernética maliciosa o no autorizada.

La compañía anunció que emitirá el aviso debido al “aumento de las tensiones geopolíticas y la actividad cibernética adversa en todo el mundo”.

En este sentido, los clientes deben tomar medidas inmediatas para identificar si tienen dispositivos accesibles a través de Internet y, de ser así, desconectar aquellos que no deberían estar expuestos.

“Los usuarios nunca deben configurar sus activos para que estén conectados directamente al Internet público”, añadió Rockwell Automation.

“Eliminar esa conectividad como un paso proactivo reduce la superficie de ataque y puede disminuir de inmediato la exposición a actividades cibernéticas no autorizadas y maliciosas de actores de amenazas externos”.

Además, las organizaciones deben asegurarse de haber adoptado las mitigaciones y parches necesarios para protegerse contra las siguientes vulnerabilidades que afectan sus productos:

- CVE-2021-22681 (puntuación CVSS: 10,0)

- CVE-2022-1159 (puntuación CVSS: 7,7)

- CVE-2023-3595 (puntuación CVSS: 9,8)

- CVE-2023-46290 (puntuación CVSS: 8,1)

- CVE-2024-21914 (puntuación CVSS: 5,3/6,9)

- CVE-2024-21915 (puntuación CVSS: 9,0)

- CVE-2024-21917 (puntuación CVSS: 9,8)

La alerta también ha sido compartida por la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA), que recomienda que los usuarios y administradores sigan las medidas apropiadas descritas en la guía para reducir la exposición.

Esto incluye un aviso de 2020 publicado conjuntamente por CISA y la Agencia de Seguridad Nacional (NSA) que alerta sobre actores maliciosos que explotan activos de tecnología operativa (OT) accesibles a Internet para realizar actividades cibernéticas que podrían representar serias amenazas a la infraestructura crítica.

“Los ciberactores, incluidos los grupos de amenazas persistentes avanzadas (APT), han atacado los sistemas OT/ICS en los últimos años para lograr beneficios políticos, ventajas económicas y posiblemente ejecutar efectos destructivos”, señaló la NSA en septiembre de 2022.

También se ha observado que los adversarios se conectan a controladores lógicos programables (PLC) expuestos públicamente y modifican la lógica de control para provocar comportamientos indeseables.

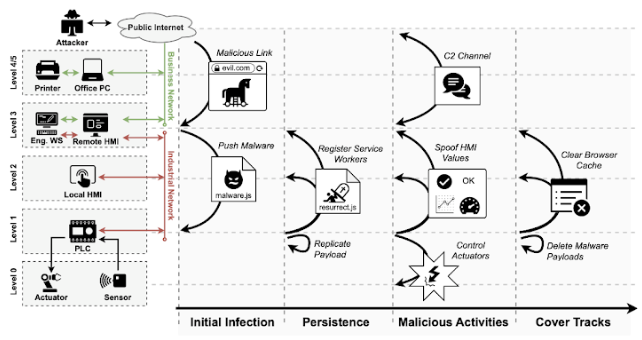

De hecho, una investigación reciente presentada por un grupo de académicos del Instituto de Tecnología de Georgia en el Simposio NDSS en marzo de 2024 descubrió que es posible realizar un ataque estilo Stuxnet comprometiendo la aplicación web (o las interfaces hombre-máquina) alojadas por los servidores web integrados dentro de los PLC.

Fuente: Thehackernews.com