Se ha asociado a actores de amenazas norcoreanos con dos campañas en las que simulan ser reclutadores y cazadores de empleo, con el objetivo de diseminar malware y obtener acceso no autorizado a empleo en organizaciones con base en los Estados Unidos y otras regiones del mundo.

La Unidad 42 de Palo Alto Networks ha asignado nombres en clave a los grupos de actividades, identificándolos como Contagious Interview y Wagemole, respectivamente.

Mientras que la primera serie de ataques busca “infectar a los desarrolladores de software mediante la utilización de malware a través de simulacros de entrevistas de trabajo falsas”, el segundo está orientado a lograr beneficios económicos y actividades de espionaje.

“Según la empresa de ciberseguridad, la primera campaña tiene como propósito posiblemente el robo de criptomonedas, utilizando los objetivos comprometidos como plataforma de preparación para posibles ataques adicionales.”

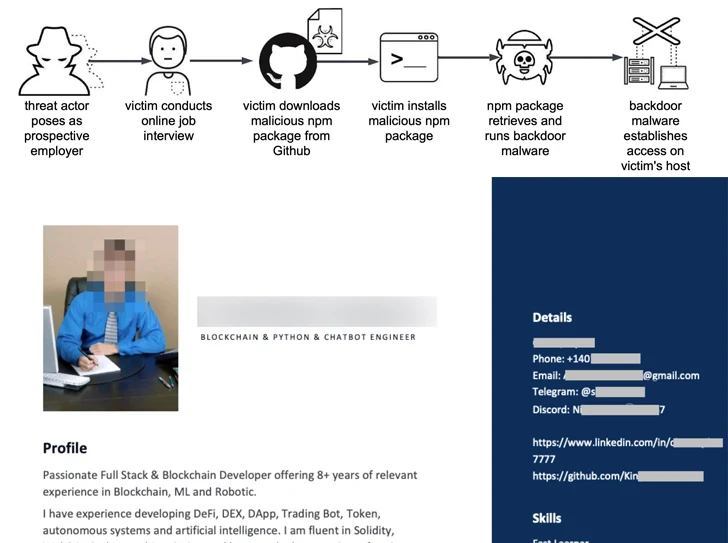

Por otro lado, la actividad fraudulenta relacionada con la búsqueda de empleo implica la utilización de un repositorio de GitHub para almacenar currículums que presentan identidades falsificadas, representando a individuos de diversas nacionalidades.

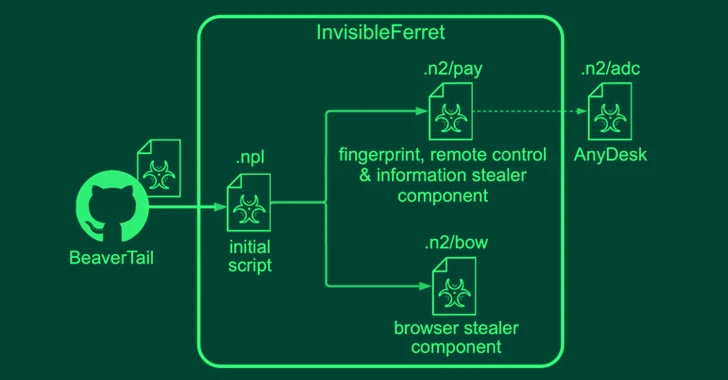

Los ataques de Contagious Interview abren la puerta a dos tipos de malware multiplataforma hasta el momento no registrados, denominados BeaverTail e InvisibleFerret, los cuales son capaces de operar en sistemas Windows, Linux y macOS.

Los ataques llevados a cabo en el marco de Contagious Interview preparan el terreno para la introducción de dos tipos de malware multiplataforma hasta ahora no identificados, denominados BeaverTail e InvisibleFerret, los cuales son capaces de operar en sistemas Windows, Linux y macOS.

Es relevante destacar que el conjunto de intrusiones comparte similitudes tácticas con la actividad de amenaza norcoreana conocida como Operación Dream Job, que consiste en aproximarse a los empleados con propuestas laborales potenciales y persuadirlos para que descarguen un paquete npm malicioso alojado en GitHub, presentándolo como parte de una entrevista en línea.

“El individuo detrás de la amenaza posiblemente presenta el paquete a la víctima bajo la apariencia de un software destinado a revisión o análisis, cuando en realidad contiene código JavaScript malicioso diseñado con la intención de infectar el sistema de la víctima con un malware de puerta trasera”, informó la Unidad 42.

BeaverTail, el script malicioso, actúa como un ladrón y cargador con la capacidad de sustraer información sensible de navegadores web y carteras criptográficas. Además, tiene la capacidad de entregar cargas útiles adicionales, como InvisibleFerret, una puerta trasera basada en Python con funciones de huellas dactilares, control remoto, registro de pulsaciones de teclas y características de exfiltración de datos.

InvisibleFerret también está programado para descargar el cliente AnyDesk desde un servidor controlado por el actor con el fin de obtener acceso remoto.

A principios de este mes, Microsoft emitió una advertencia sobre la actividad del subgrupo del Grupo Lazarus denominado Sapphire Sleet (también conocido como BlueNoroff), indicando que han implementado una nueva infraestructura que simula ser portales de evaluación de habilidades como parte de sus tácticas en campañas de ingeniería social.

No es la primera ocasión en la que los actores de amenazas norcoreanos aprovechan módulos falsos en npm y PyPI. En junio y julio de 2023, Phylum y GitHub documentaron una campaña de ingeniería social dirigida a las cuentas personales de empleados que laboran en empresas de tecnología, con el propósito de instalar un paquete npm falso, presentándolo como parte de una colaboración en un proyecto de GitHub.

Se ha atribuido la autoría de los ataques a otro grupo denominado Jade Sleet, también conocido como TraderTraitor y UNC4899. Este grupo también está implicado en el hackeo de JumpCloud, que ocurrió casi simultáneamente.

El hallazgo de Wagehole refleja una reciente alerta por parte del gobierno de Estados Unidos, que expuso la táctica de Corea del Norte para eludir las sanciones. Esta estrategia implica desplegar a un grupo de profesionales altamente capacitados en tecnologías de la información, quienes consiguen empleo en diversas compañías a nivel global y redirigen sus salarios para financiar los programas armamentísticos del país.

“La empresa de ciberseguridad informó que algunos de los currículums contienen vínculos a perfiles de LinkedIn y referencias a contenido alojado en GitHub”.

“Las cuentas de GitHub en cuestión parecen estar gestionadas de manera efectiva y muestran un extenso historial de actividad. Estas cuentas evidencian actualizaciones periódicas de código y una interacción regular con otros desarrolladores. En consecuencia, estas cuentas de GitHub son prácticamente idénticas a las cuentas legítimas”.

Un profesional de tecnología de la información norcoreano que desertó recientemente reveló a Reuters que solían generar entre 20 y 50 perfiles ficticios anualmente con el objetivo de ser contratados. Este individuo también proporcionó información detallada sobre la campaña Wagemole.

La situación surge luego de que Corea del Norte anunciara el exitoso posicionamiento de un satélite de observación militar en el espacio, tras dos intentos infructuosos en mayo y agosto de este mismo año.

Además, esta situación se produce después de una reciente ofensiva llevada a cabo por el grupo Andariel, vinculado a Corea del Norte y considerado un componente subordinado dentro de Lazarus. Esta campaña tenía como objetivo desplegar Black RAT, Lilith RAT, NukeSped y TigerRAT, penetrando en servidores MS-SQL vulnerables y ejecutando ataques a la cadena de suministro a través de un software de gestión de activos proveniente de Corea del Sur.

“Los programadores suelen ser el punto más vulnerable en los ataques a la cadena de suministro, y las ofertas de trabajo falsas son motivo de preocupación constante. Por esta razón, anticipamos que la actividad de Contagious Interview persistirá”, expresó la Unidad 42. “Adicionalmente, Wagemole ofrece la posibilidad de infiltrar personal dentro de empresas específicas”.

Fuente: Thehackernews