Un Ministerio de Asuntos Exteriores europeo (MAE) y sus tres misiones diplomáticas en Oriente Medio sufrieron un ataque perpetrado por dos puertas traseras previamente no detectadas, identificadas como LunarWeb y LunarMail.

ESET, la empresa de seguridad informática que detectó la actividad, atribuyó con confianza media el ataque al grupo de ciberespionaje Turla, presuntamente vinculado a Rusia (conocido también como Iron Hunter, Pensive Ursa, Secret Blizzard, Snake, Uroburos y Venomous Bear). Se identificaron similitudes tácticas con campañas anteriores del mismo grupo.

Según Filip Jurčacko, investigador de seguridad, LunarWeb opera en servidores utilizando HTTP(S) para sus comunicaciones de comando y control (C&C), simulando solicitudes legítimas. Por otro lado, LunarMail persiste como un complemento de Outlook en estaciones de trabajo y utiliza correos electrónicos para sus comunicaciones C&C.

El análisis de los artefactos indica que estas herramientas podrían haber sido utilizadas en ataques dirigidos desde principios de 2020 o incluso antes.

Turla, que se cree está vinculado al Servicio Federal de Seguridad (FSB) de Rusia, es una amenaza persistente avanzada (APT) activa desde al menos 1996. Tiene como objetivo una amplia gama de sectores, incluyendo gobiernos, embajadas, militares, educación, investigación y farmacéuticas.

Recientemente, Turla fue detectado atacando organizaciones polacas con una puerta trasera denominada TinyTurla-NG (TTNG).

Según Trend Micro, el grupo Turla es un adversario persistente con una larga historia de actividad. Se presume que opera con financiamiento sólido y agentes altamente calificados.

El vector exacto de intrusión utilizado para comprometer el MFA aún no se conoce, aunque se sospecha que podría haber implicado phishing y la explotación de software Zabbix mal configurado.

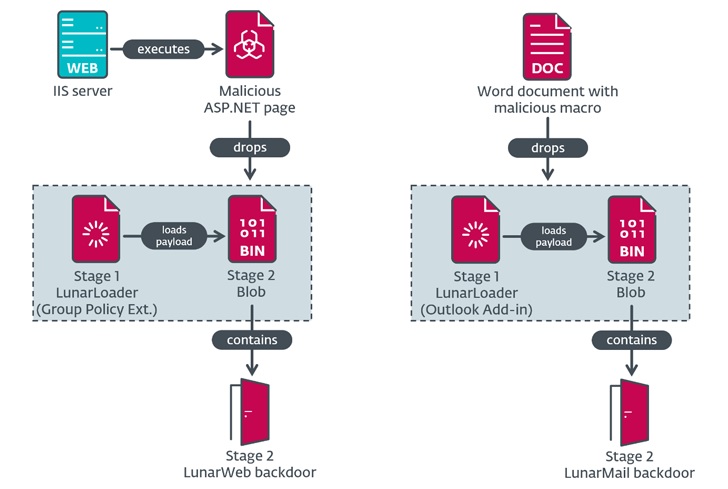

ESET ha desentrañado el inicio de una cadena de ataque que comienza con una versión compilada de una página web ASP.NET. Esta página actúa como un conducto para descifrar dos blobs incrustados, que contienen un cargador conocido como LunarLoader y la puerta trasera LunarWeb.

Cuando se solicita la página, se espera una contraseña en una cookie llamada SMSKey. Si se proporciona, se usa para derivar una clave criptográfica que permite descifrar las cargas útiles de la siguiente etapa.

Según Jurčacko, el atacante ya tenía acceso a la red y utilizó credenciales robadas para moverse lateralmente, tomando medidas cautelosas para comprometer el servidor sin levantar sospechas.

LunarMail, por otro lado, se difunde mediante un documento malicioso de Microsoft Word enviado a través de un correo electrónico de phishing. Este documento también incluye LunarLoader y la puerta trasera.

LunarWeb tiene la capacidad de recopilar información del sistema y ejecutar comandos dentro de archivos de imágenes JPG y GIF enviados desde el servidor C&C. Luego, los resultados se extraen, comprimidos y cifrados. Además, intenta camuflar su tráfico de red como actualizaciones de Windows u otras actividades legítimas.

Las instrucciones del servidor C&C permiten a la puerta trasera ejecutar comandos de Shell y PowerShell, ejecutar código Lua, leer/escribir archivos y archivar rutas específicas. Por otro lado, LunarMail, además de tener capacidades similares, se integra con Outlook y utiliza el correo electrónico para comunicarse con su servidor C&C, buscando mensajes específicos con archivos adjuntos PNG.

Entre los comandos específicos de LunarMail se encuentra la capacidad de configurar un perfil de Outlook para su uso en C&C, crear procesos arbitrarios y tomar capturas de pantalla. Los resultados se incrustan en imágenes PNG o documentos PDF antes de ser enviados como archivos adjuntos en correos electrónicos a una bandeja de entrada controlada por el atacante.

Jurčacko menciona que LunarMail está diseñado para implementarse en estaciones de trabajo de usuarios, no en servidores, ya que persiste y se ejecuta como un complemento de Outlook. Además, comparte similitudes con LightNeuron, otra puerta trasera de Turla que utiliza el correo electrónico para C&C.

Fuente: The Hacker News