Un nuevo ataque de canal lateral llamado PIXHELL podría usarse para atacar computadoras en espacios de aire, violando la “brecha de audio” y extrayendo información confidencial al aprovechar el ruido generado por los píxeles en la pantalla.

El Dr. Mordechai Guri, director del Laboratorio de Investigación Cibernética Ofensiva del Departamento de Ingeniería de Software y Sistemas de Información en la Universidad Ben Gurion del Néguev, Israel, comentó en un artículo reciente que “el malware en las computadoras en espacios de aire y de audio genera patrones de píxeles diseñados específicamente para producir ruido en el rango de frecuencia de 0 a 22 kHz”.

Según Guri, “el código malicioso aprovecha el sonido generado por bobinas y condensadores para controlar las frecuencias que emanan de la pantalla. Las señales acústicas pueden codificar y transmitir información sensible”.

Lo notable de este ataque es que no requiere hardware de audio especializado, altavoces ni altavoces internos en la computadora comprometida; en su lugar, depende de la pantalla LCD para generar señales acústicas.

El aislamiento de aire es una medida de seguridad esencial diseñada para proteger entornos críticos al aislarlos física y lógicamente de redes externas (es decir, Internet). Esto normalmente se logra desconectando cables de red, desactivando interfaces inalámbricas y deshabilitando conexiones USB.

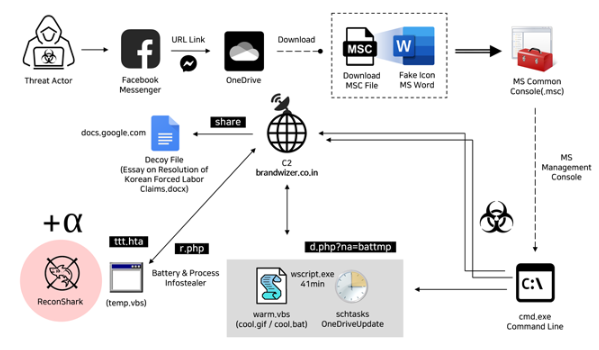

Sin embargo, estas defensas podrían ser eludidas por un infiltrado malintencionado o por una vulneración en la cadena de suministro de hardware o software. Otro escenario posible es que un empleado sin sospechas conecte una unidad USB infectada, permitiendo que el malware active un canal encubierto para la exfiltración de datos.

“Se pueden emplear técnicas de phishing, infiltración maliciosa u otras tácticas de ingeniería social para engañar a individuos con acceso al sistema aislado y hacer que realicen acciones que comprometan la seguridad, como hacer clic en enlaces maliciosos o descargar archivos infectados”, señaló Guri.

“Los atacantes también pueden atacar la cadena de suministro de software, comprometiendo dependencias de aplicaciones o bibliotecas de terceros. Al hacerlo, pueden introducir vulnerabilidades o código malicioso que podría pasar desapercibido durante el desarrollo y las pruebas”.

Al igual que el ataque RAMBO demostrado recientemente, PIXHELL utiliza malware en el host comprometido para crear un canal acústico y filtrar información de sistemas con brechas de audio.

Esto es posible porque las pantallas LCD contienen inductores y condensadores como parte de sus componentes internos y fuente de alimentación, lo que hace que vibren a una frecuencia audible y produzcan un ruido agudo cuando la electricidad pasa a través de las bobinas, en un fenómeno conocido como ruido de bobina.

Los cambios en el consumo de energía pueden inducir vibraciones mecánicas o efectos piezoeléctricos en los condensadores, produciendo ruido audible. Un factor crucial que afecta al patrón de consumo es el número de píxeles iluminados y su distribución en la pantalla, ya que los píxeles blancos requieren más energía que los píxeles oscuros.

“Cuando la corriente alterna (CA) pasa a través de los condensadores de la pantalla, estos vibran a frecuencias específicas”, explicó Guri. “Las emanaciones acústicas son generadas por la parte eléctrica interna de la pantalla LCD y están influenciadas por el mapa de bits, el patrón y la intensidad de los píxeles proyectados en la pantalla”.

“Controlando cuidadosamente los patrones de píxeles en la pantalla, nuestra técnica genera ondas acústicas a frecuencias específicas en las pantallas LCD”.

Un atacante podría usar esta técnica para extraer datos en forma de señales acústicas, que luego se modulan y transmiten a un dispositivo Windows o Android cercano, que puede demodular los paquetes y extraer la información.

La potencia y calidad de la señal acústica dependen de la estructura específica de la pantalla, su fuente de alimentación interna y la ubicación de las bobinas y condensadores, entre otros factores.

Es importante destacar que el ataque PIXHELL, por defecto, es visible para los usuarios que observan la pantalla LCD, dado que implica la visualización de un patrón de mapa de bits compuesto por filas alternadas en blanco y negro.

“Para mantenerse ocultos, los atacantes pueden usar una estrategia de transmisión mientras el usuario está ausente”, dijo Guri. “Por ejemplo, un ‘ataque nocturno’ en los canales ocultos se realiza fuera del horario laboral, reduciendo el riesgo de detección”.

Sin embargo, el ataque podría volverse sigiloso durante las horas de trabajo al reducir los colores de los píxeles a valores muy bajos antes de la transmisión (es decir, utilizando niveles RGB de (1,1,1), (3,3,3), (7,7,7) y (15,15,15)), dando la impresión de que la pantalla está negra.

Pero esto reduce significativamente los niveles de producción de sonido. Además, un usuario puede detectar patrones anómalos si observa “con atención” la pantalla.

No es la primera vez que se superan las restricciones de la brecha de audio en un entorno experimental. El Dr. Guri ha realizado estudios previos utilizando sonidos generados por ventiladores de ordenador (Fansmitter), unidades de disco duro (Diskfiltration), unidades de CD/DVD (CD-LEAK), unidades de suministro de energía (POWER-SUPPLaY) e impresoras de inyección de tinta (Inkfiltration).

Como contramedidas, se recomienda usar bloqueadores acústicos para neutralizar la transmisión, monitorear el espectro de audio en busca de señales inusuales, limitar el acceso físico al personal autorizado, prohibir el uso de teléfonos inteligentes y usar cámaras externas para detectar patrones de pantalla modulados inusuales.