Investigadores en ciberseguridad han documentado un caso en el que un parche incompleto para una vulnerabilidad previamente abordada en el NVIDIA Container Toolkit podría exponer datos sensibles si es explotado con éxito.

La vulnerabilidad original, identificada como CVE-2024-0132 (con un puntaje CVSS de 9.0), es un fallo del tipo “tiempo de verificación vs. tiempo de uso” (TOCTOU), que puede ser aprovechado para realizar un escape de contenedor y obtener acceso no autorizado al sistema host.

Aunque NVIDIA lanzó una corrección en septiembre de 2024, un nuevo análisis realizado por Trend Micro reveló que dicha solución es insuficiente. Además, se identificó un problema de rendimiento relacionado que afecta a Docker en entornos Linux, lo que podría desembocar en una condición de denegación de servicio (DoS).

“Estos fallos podrían permitir a actores maliciosos evadir el aislamiento de contenedores, acceder a información crítica del host y provocar interrupciones operativas significativas”, señaló Abdelrahman Esmail, investigador de Trend Micro, en un informe publicado hoy.

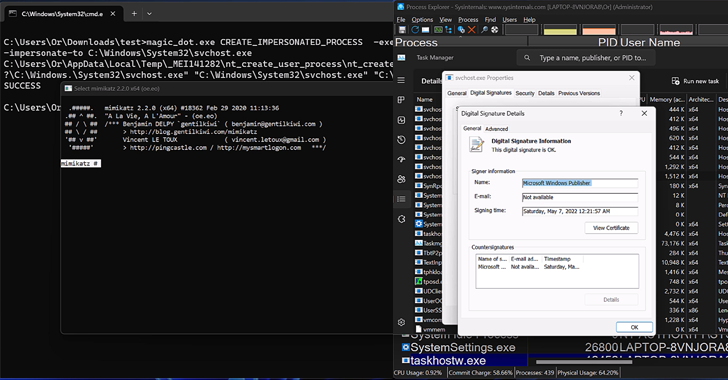

Debido a la persistencia del fallo TOCTOU, un contenedor diseñado específicamente podría aprovecharse para acceder al sistema de archivos del host y ejecutar comandos arbitrarios con privilegios de root. Esta vulnerabilidad impacta la versión 1.17.4 del toolkit si se habilita explícitamente la opción allow-cuda-compat-libs-from-container.

Según Trend Micro, “la falla específica reside en la función mount_files. El problema radica en la ausencia de un bloqueo adecuado al operar sobre un objeto. Esto podría ser explotado por un atacante para escalar privilegios y ejecutar código arbitrario en el host.”

No obstante, para llevar a cabo esta escalada de privilegios, el atacante debe contar previamente con la capacidad de ejecutar código dentro de un contenedor.

La nueva deficiencia ha sido registrada como CVE-2025-23359 (con el mismo puntaje CVSS de 9.0) y fue identificada por la empresa de ciberseguridad en la nube Wiz como una omisión en la solución previa para CVE-2024-0132. La corrección fue implementada en la versión 1.17.4.

Durante el análisis de CVE-2024-0132, también se detectó un problema de rendimiento que podría facilitar ataques de denegación de servicio (DoS) en hosts Linux ejecutando Docker.

“Al crear un contenedor con múltiples montajes utilizando bind-propagation=shared, se generan múltiples rutas de tipo padre/hijo. Sin embargo, al finalizar el contenedor, las entradas correspondientes no se eliminan de la tabla de montajes de Linux”, explicó Esmail.

Este comportamiento ocasiona un crecimiento descontrolado de la tabla de montajes, lo que eventualmente agota los descriptores de archivo (fd) disponibles. Como resultado, Docker se vuelve incapaz de crear nuevos contenedores y se producen fallos críticos en el rendimiento, incluso imposibilitando el acceso al host vía SSH.

Para mitigar estos riesgos, se recomienda monitorear el crecimiento de la tabla de montajes, restringir el acceso a la API de Docker, aplicar políticas de control de acceso estrictas y realizar auditorías periódicas de los enlaces entre contenedores y el sistema host, así como de los montajes de volumen y las conexiones de sockets.

Fuente: thehackernews.com