El troyano bancario SOVA para Android continúa desarrollándose activamente con capacidades mejoradas para apuntar a no menos de 200 aplicaciones móviles, incluidas aplicaciones bancarias e intercambios de criptomonedas y billeteras, frente a las 90 aplicaciones cuando comenzó.

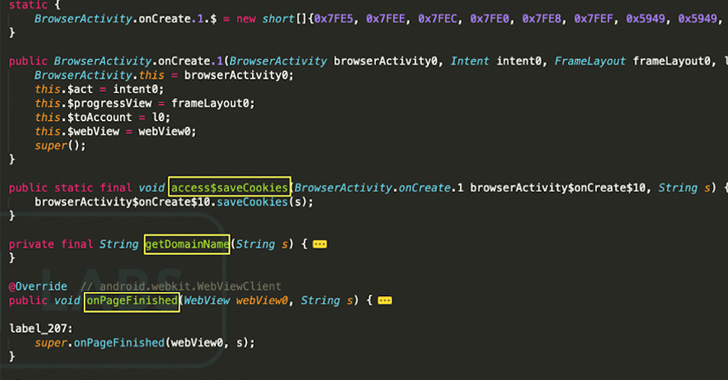

Eso es según los últimos hallazgos de la firma italiana de seguridad cibernética Cleafy, que encontró versiones más nuevas de la funcionalidad deportiva de malware para interceptar códigos de autenticación de dos factores (2FA), robar cookies y expandir su objetivo para cubrir Australia, Brasil, China, India, el Filipinas y el Reino Unido

SOVA, que significa Búho en ruso, salió a la luz en septiembre de 2021 cuando se observaron aplicaciones financieras y de compras sorprendentes de EE. UU. y España para recolectar credenciales a través de ataques de superposición aprovechando los servicios de accesibilidad de Android.

En menos de un año, el troyano también actuó como base para otro malware de Android llamado MaliBot que está diseñado para apuntar a clientes de banca en línea y billeteras de criptomonedas en España e Italia.

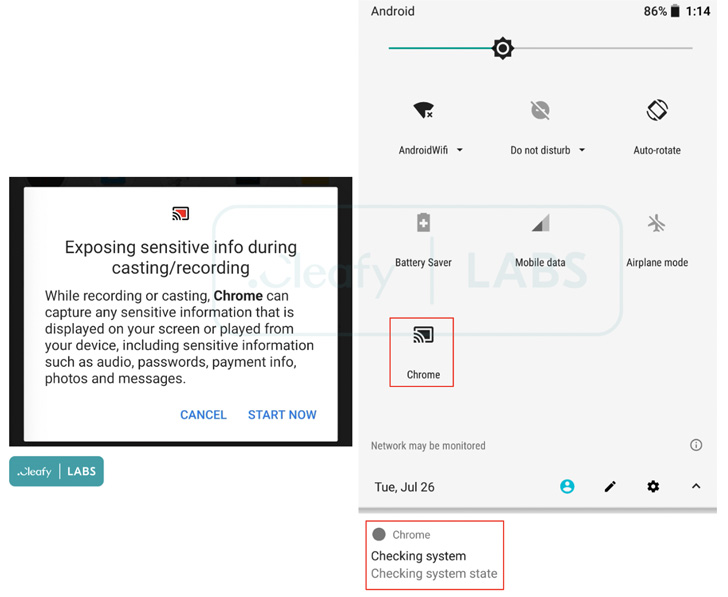

La última variante de SOVA, denominada v4 por Cleafy, se oculta dentro de aplicaciones falsas que presentan logotipos de aplicaciones legítimas como Amazon y Google Chrome para engañar a los usuarios para que las instalen. Otras mejoras notables incluyen la captura de capturas de pantalla y la grabación de las pantallas del dispositivo.

“Estas características, combinadas con los servicios de accesibilidad, permiten [a los actores de amenazas] realizar gestos y, en consecuencia, actividades fraudulentas desde el dispositivo infectado, como ya hemos visto en otros troyanos bancarios de Android (por ejemplo, Oscorp o BRATA)”, investigadores de Cleafy, Francesco Iubatti. y Federico Valentini dijo .

SOVA v4 también se destaca por su esfuerzo para recopilar información confidencial de Binance y Trust Wallet, como saldos de cuentas y frases iniciales. Además, las 13 aplicaciones bancarias rusas y ucranianas que fueron atacadas por el malware se eliminaron de la versión.

Para empeorar las cosas, la actualización permite que el malware aproveche sus amplios permisos para desviar los intentos de desinstalación al redirigir a la víctima a la pantalla de inicio y mostrar el mensaje “Esta aplicación está protegida”.

También se espera que el troyano bancario, a pesar de su gran cantidad de funciones, incorpore un componente de ransomware en la próxima iteración, que actualmente está en desarrollo y tiene como objetivo cifrar todos los archivos almacenados en el dispositivo infectado utilizando AES y renombrarlos con la extensión “. enc.”

También es probable que la mejora haga de SOVA una amenaza formidable en el panorama de amenazas móviles.

“La función de ransomware es bastante interesante, ya que todavía no es común en el panorama de los troyanos bancarios de Android”, dijeron los investigadores. “Aprovecha fuertemente la oportunidad que ha surgido en los últimos años, ya que los dispositivos móviles se convirtieron para la mayoría de las personas en el almacenamiento central de datos personales y comerciales”.

fuente: thehackernews