La empresa de productos de seguridad indica que la vulnerabilidad habría sido explotada al menos en un incidente. Los productos FortiOS, FortiProxy y FortiSwitch manager, podrían quedar en manos de un atacante mediante peticiones HTTP o HTTPS maliciosas.

Esta vulnerabilidad está clasificada dentro del tipo CWE-288, es decir, permite acceder a la interfaz de administración de los productos afectados a través de canales que no requieren autenticación. Para validar si se ha sido víctima de un ataque la empresa recomienda buscar el indicador de compromiso:

user=»Local_Process_Access»

En los logs de los dispositivos vulnerables.

Productos afectados

FortiOs 7.2.1, 7.2.0, 7.0.6, 7.0.5, 7.0.4, 7.0.3, 7.0.2, 7.0.1, 7.0.0

FortiProxy 7.2.0, 7.0.6, 7.0.5, 7.0.4, 7.0.3, 7.0.2, 7.0.1, 7.0.0

FortiSwitchManager 7.2.0, 7.0.0

Además de las actualizaciones correspondientes de estos productos para corregir la vulnerabilidad, la empresa ha proporcionado una solución temporal consistente en deshabilitar el acceso a la interfaz de administración mediante HTTP/HTTPS o crear una lista blanca de IPs que pueden acceder al puerto correspondiente.

La criticidad de este CVE es máxima, con una puntuación CVSSv3 de 9.6. Desde el día 7 de octubre empezaron a circular avisos de que Fortinet estaba contactando con administradores de sus productos para realizar la actualización al nuevo parche.

Cuestionada al respecto la empresa indicó que, antes de hacer pública la vulnerabilidad, se estaba asegurando de que sus clientes tuviesen conocimiento de la misma y aplicasen las medidas necesarias para evitar incidentes.

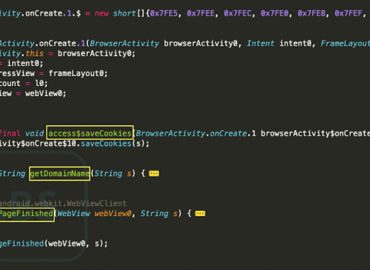

Según indican en twitter, los investigadores de Horizon3 Attack Team tienen lista una prueba de concepto, obtenida haciendo ingeniería inversa al parche publicado. Esta prueba será publicada a finales de esta semana.

Fuente: unaaldia