Cisco advirtió sobre una falla de seguridad crítica y sin parches que afecta al software IOS XE. Esta vulnerabilidad afecta al software IOS XE y está siendo activamente explotada en entornos reales.

En un mundo donde los ciberataques son una amenaza constante, la batalla entre los hackers y las organizaciones o individuos es continua. Los hackers buscan explotar cualquier punto débil para infiltrar virus, mientras que las entidades afectadas deben actualizar sus sistemas rápidamente para mantenerse seguros. Un ejemplo reciente es la brecha detectada por Cisco en sus routers, que otorga un control absoluto sobre el sistema de forma remota.

En un comunicado, Cisco ha detallado que esta vulnerabilidad de día cero, identificada en el último mes, permite a los atacantes obtener privilegios de administrador completos y tomar el control remoto de los enrutadores y conmutadores afectados. La gravedad de este fallo ha llevado a clasificarlo con la puntuación CVSS más alta posible.

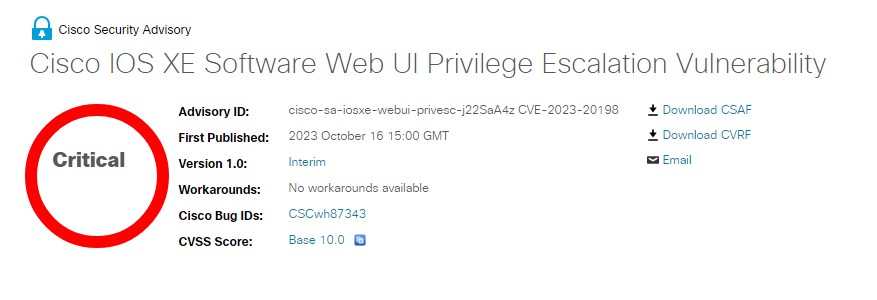

Con sus raíces en la función de interfaz de usuario web, la vulnerabilidad de día cero, identificada como CVE-2023-20198, ha sido calificada con la gravedad máxima de 10,0 en el sistema de puntuación CVSS.

Es importante destacar que esta deficiencia afecta exclusivamente a los equipos de red empresarial que tienen la función de interfaz de usuario web activada, especialmente cuando están expuestos a Internet o a redes que no se consideran de confianza.

Cisco advirtió en un comunicado: “Esta vulnerabilidad permite a un atacante remoto y no autenticado crear una cuenta en un sistema afectado con acceso de nivel de privilegio 15”. A partir de ahí, el atacante puede emplear esa cuenta para asumir el control del sistema en cuestión.

El problema abarca tanto los dispositivos físicos como virtuales que operan con el software Cisco IOS XE y tienen habilitada la función de servidor HTTP o HTTPS. Como medida de mitigación, se recomienda desactivar la función del servidor HTTP en los sistemas que están conectados a Internet.

La reconocida empresa de equipos de redes descubrió este problema al detectar actividad maliciosa en un dispositivo de un cliente no identificado, específicamente el 18 de septiembre de 2023. Durante este incidente, un usuario autorizado creó una cuenta de usuario local con el nombre de usuario “cisco_tac_admin” desde una dirección IP sospechosa. La actividad inusual cesó el 1 de octubre de 2023.

Posteriormente, se identificó otro caso de actividad relacionada el 12 de octubre de 2023, en el cual un usuario no autorizado creó una cuenta de usuario local con el nombre “cisco_support” desde una dirección IP diferente.

Se informa que esta secuencia de eventos culminó con la ejecución de una serie de acciones que incluyeron la implementación de un implante basado en Lua. Este implante permite al atacante ejecutar comandos arbitrarios a nivel del sistema o a nivel de IOS.

La instalación del implante se logra al aprovechar la vulnerabilidad CVE-2021-1435, la cual ha sido parcheada, afectando la interfaz de usuario web del software Cisco IOS XE. También se utiliza un mecanismo aún no identificado en casos en los que el sistema está completamente parcheado contra CVE-2021-1435.

Cisco mencionó: “Para activar el implante, se requiere reiniciar el servidor web; en al menos un caso observado, el servidor no se reinició, por lo que el implante no se activó a pesar de estar instalado”.

La puerta trasera está ubicada en la ruta del archivo “/usr/binos/conf/nginx-conf/cisco_service.conf”, y no es persistente, lo que significa que no persistirá tras el reinicio del dispositivo. No obstante, las cuentas fraudulentas con privilegios creadas permanecen activas.

Cisco ha atribuido ambos conjuntos de actividades presumiblemente al mismo actor de amenazas, aunque los detalles exactos sobre la procedencia de este adversario aún están en proceso de esclarecimiento.

“El primer grupo fue posiblemente el intento inicial del actor de probar su código, mientras que la actividad de octubre parece mostrar al actor expandiendo su operación para incluir el establecimiento de un acceso persistente mediante el despliegue del implante”, señaló la compañía.

El desarrollo ha llevado a la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) a emitir un aviso y agregar la falla al catálogo de Vulnerabilidades Explotadas Conocidas (KEV).

En abril de 2023, las agencias de inteligencia y ciberseguridad del Reino Unido y EE. UU. alertaron sobre campañas patrocinadas por estados dirigidas a la infraestructura de red global, y Cisco afirmó que los dispositivos de ruta/conmutación son un “objetivo perfecto para un adversario que busca estar silencioso y tener acceso a importantes capacidades de inteligencia”. así como un punto de apoyo en una red preferida”.

Acerca de CVE-2023-20198

CVE-2023-20198 es una vulnerabilidad de escalada de privilegios en la función de interfaz de usuario web del software Cisco IOS XE, que está instalado en varios controladores, conmutadores, periféricos, sucursales y enrutadores virtuales de Cisco.

La interfaz de usuario web es una herramienta integrada basada en GUI que se puede utilizar para aprovisionar, monitorear y solucionar problemas del sistema, crear configuraciones, simplificar la implementación y la capacidad de administración del sistema y mejorar la experiencia del usuario. Se supone que no debe estar expuesto ani a redes que no sean de confianza.

- Más Información: https://nvd.nist.gov/vuln/detail/CVE-2021-1435

¿Qué acciones se deben tomar?

Cisco está actualmente en proceso de desarrollar una solución para la vulnerabilidad CVE-2023-20198. Durante este tiempo, se aconseja a los administradores que inactiven la funcionalidad del servidor HTTP (es decir, la interfaz de usuario web) en todos los sistemas que utilicen el software Cisco IOS XE y tengan acceso a la red de Internet.

La empresa subrayó la importancia de guardar la configuración actual tras deshabilitar el servidor HTTP. Para lograrlo, se debe emplear el comando “copiar configuración en ejecución configuración de inicio”. Esta acción garantizará que la funcionalidad del servidor HTTP no se active de manera inesperada en caso de reinicio del sistema.

En este aviso de seguridad de Cisco se proporcionan instrucciones sobre cómo hacerlo , junto con indicadores conocidos de compromiso que los equipos de seguridad pueden verificar y reglas de Snort que pueden usar.

Cisco Security Advisory

fuente: thehackernews